[ per leggere questo articolo in Italiano clicca qui ]

[ to read this article in English click here ]

David Grout

31 juillet 2019 (Crète, Grèce) – Comme je l’ai déjà dit, le contenu (et les conversations) d’un événement comme le Forum international sur la cybersécurité à Lille, France (” Le FIC “) peut être énorme. Lorsque vous avez le pouvoir cérébral nécessaire pour assister à un événement comme le FIC, vous ne pouvez-vous empêcher d’avoir des conversations approfondies sur tous les aspects de la technologie, et pas seulement sur des sujets que vous avez tendance à ne pas aborder lors d’autres conférences comme la complexité des systèmes informatiques, les approches multiformes et holistiques à adopter pour aborder les questions technologiques, etc.

Vous devez donc vous emparer de ces personnes brillantes, de ces fabuleux canaux de connaissances… des gens comme Michael Daniel (PDG, Cyber Threat Alliance) ; John Frank (vice-président, Affaires gouvernementales de l’Union européenne, Microsoft) ; David Grout (directeur technique pour EMEA, FireEye) ; Alexander Klimburg (auteur, The Darkening Web) ; Pascal Le Digol (Country Manager, France, WatchGuard) ; Philippe Dubuc (Cyber Solution Architect, Ping Identity) ; Colonel Cyril Piat (Directeur adjoint, Digital Crime Combat Division, Ministère français de l’intérieur)… pour n’en citer que quelques-uns.

Ajoutez à cela d’intenses ateliers de cybersécurité d’une journée et de deux jours tout au long de l’année, parrainés par des fournisseurs individuels comme Fireye, et votre formation est terminée.

Ce qui m’amène à l’un de ces experts en cybersécurité que j’ai cité dans mon introduction précédemment, David Grout de FireEye.

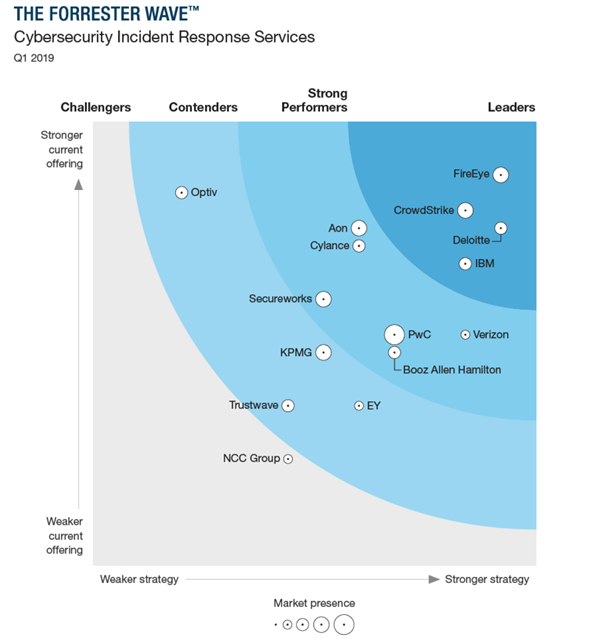

FireEye est l’une des principales sociétés mondiales de cybersécurité fournissant du matériel, des logiciels et des services pour enquêter sur les attaques de cybersécurité, se protéger contre les logiciels malveillants et analyser les risques de sécurité informatique. En fait, FireEye est le chef de file des services d’intervention en cas d’incident de cybersécurité.

Je connais David depuis plusieurs années et il est simplement une source de connaissances sur l’intelligence artificielle, les groupes de pirates de l’État-nation, les infrastructures critiques et les services publics qui sont la cible de cyberattaques, la cybercriminalité à motivation financière… oh, la liste est encore longue. Il est l’un des conférenciers les plus en demande au FIC, et d’innombrables autres événements sur la cybersécurité. C’est David qui m’a initié au concept d’ “acteur supra-menace” qui décrit les menaces représentant plusieurs pays, institutions ou groupes.

Je me tiens également au courant via “M-Trends” (basé sur les enquêtes de première ligne de FireEye Mandiant, des rapports sur les cyberattaques importantes et de haut intérêt dans de multiples industries et régions) et “The Vision” (un regard plus large sur les questions de sécurité dans l’ensemble du cyberpaysage).

C’est aussi grâce à David que j’ai pu affiner ma compréhension des différentes compétences nécessaires pour faire face à la guerre de l’information assistée par ordinateur (mon domaine d’intérêt et d’expertise, par opposition à la cyberguerre ; la première cible l’esprit humain, tandis que la seconde cible les systèmes informatiques et de communication.

Passons maintenant à l’événement italien.

Un avant-goût de l’événement FireEye Milan, Italie – une excellente façon d’apprendre comment les solutions de cybersécurité FireEye peuvent protéger votre organisation contre les logiciels malveillants, les jours zéro et autres cyberattaques.

La possibilité de cyberattaques ciblées, parrainées par des États étrangers, contre des installations de production italiennes n’est pas une hypothèse de science-fiction, mais plutôt une hypothèse concrète ; bien que cela concerne probablement principalement les entreprises qui ont des installations dans des zones géopolitiquement à risque, selon David.

Il était à Milan le mois dernier pour prendre la parole lors de la convention où FireEye a réuni tous ses partenaires italiens. A cette occasion, FireEye a officiellement annoncé l’acquisition de Verodin, une société opérant dans le secteur de l’instrumentation de sécurité. La plate-forme de Verodin ajoute des fonctionnalités significatives au portefeuille de produits de FireEye en identifiant les points critiques dans un environnement de sécurité en raison d’erreurs de configuration des systèmes informatiques, de changements dans les environnements eux-mêmes, de l’évolution des tactiques des attaquants et plus encore.

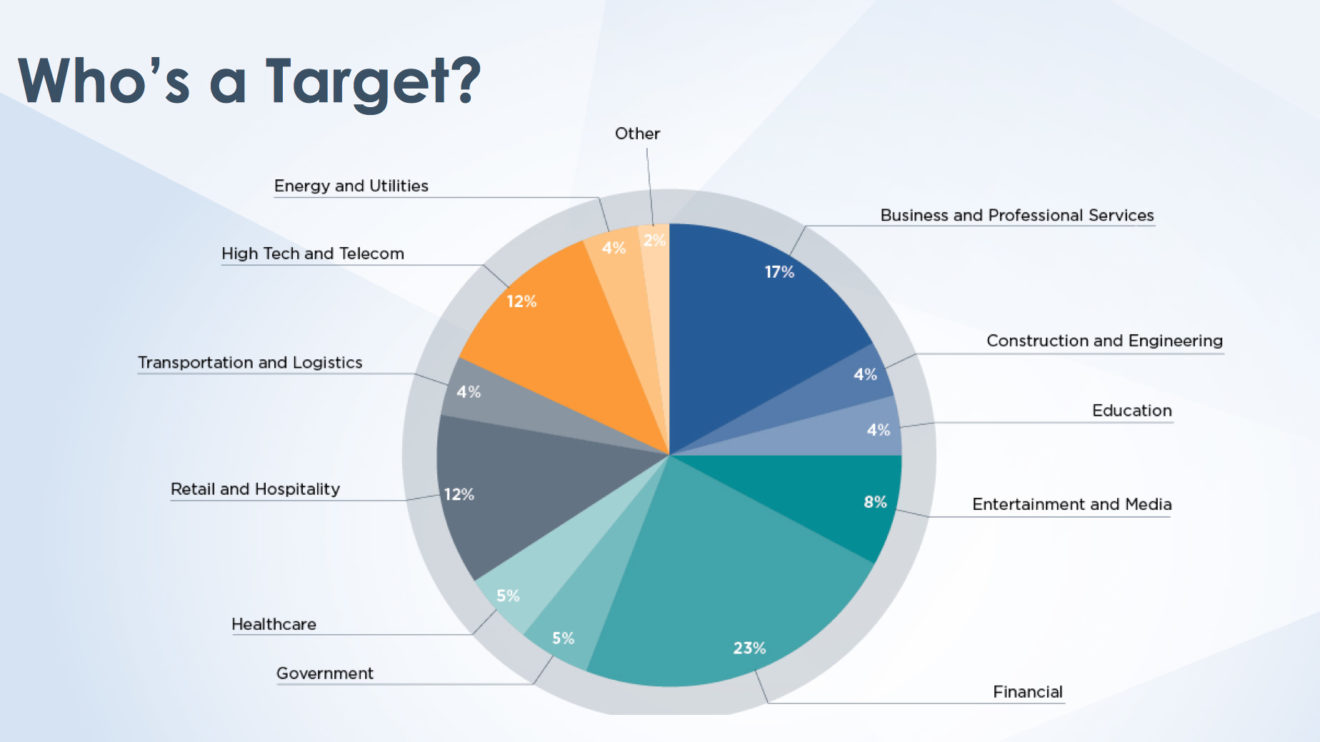

Quels sont les secteurs les plus touchés par les cyberattaques ? Selon FireEye, c’est principalement le secteur financier qui est visé, mais les attaques contre d’autres acteurs, tels que les agences gouvernementales, augmentent.

Attaques dans le domaine de la production

David a aidé les participants à comprendre ce qui est concret dans les informations, souvent alarmistes, sur les risques pour l’OT (technologies de l’exploitation, le domaine de la production) provenant non pas de simples cybercriminels, mais d’organisations liées d’une certaine façon à des gouvernements étrangers et qui seraient actifs à la fois en cyber espionnage et en cyber sabotage.

1. Dans sa présentation, il a fait une distinction claire entre les cybercriminels, qui se consacrent essentiellement à s’attaquer aux pratiques leur permettant de gagner de l’argent rapidement, de l’extorsion de rançon au vol de références bancaires et les autres types d’agresseurs ayant des motivations plus “politiques”.

2. D’une part, les cyber-activistes, ou groupes s’attaquant à des opposants politiques ou à des entreprises identifiées comme “mauvaises” – par exemple, par manque de conscience écologique, ou parce qu’elles sont engagées dans des domaines délicats comme les études sur les OGM ; d’autre part, les groupes de cyber-espionnage, très souvent liés aux entités gouvernementales, se consacrant principalement au vol de secrets industriels, aux technologies des procédés et en général à la propriété intellectuelle.

Parmi les proies préférées de ces groupes, nous trouvons aussi récemment, des informations sur les méthodes de certification des produits pour se conformer aux réglementations européennes et américaines. Mais ces groupes peuvent-ils représenter un risque pour la sécurité des marques commerciales dans un pays comme le nôtre, où la cybersécurité dans l’usine est encore une nouveauté ?

L’un des journalistes présents à l’événement a posé quatre questions à David :

- Nous associons normalement les cyberattaques parrainées par le gouvernement à des régions géopolitiques problématiques comme le golfe Persique ou l’Ukraine. Mais, de façon réaliste, quel est le niveau de risque pour les OT italien ? Quelle est, pour les entreprises manufacturières, la probabilité d’être attaquées dans un scénario de guerre cybernétique ?

Je vois deux risques principaux pour l’OT italien. Tout d’abord, il y a le fait que des entreprises italiennes sont déployées dans le monde entier et notamment au Moyen-Orient dans le secteur de l’énergie et pourraient être la cible d’attaques de gouvernements hostiles parce qu’elles font partie de la géopolitique locale. Le deuxième aspect concerne les attaques pandémiques ou opportunistes : le marché italien de l’OT, comme les autres marchés européens, est exposé à des risques opportunistes et pandémiques entre l’OT et l’informatique, l’attaque “notpetya” en est un exemple en 2017.

- Cybercriminalité ou cyber-militants : qui représente la menace la plus dangereuse pour les entreprises italiennes, en particulier du point de vue de l’OT ?

Les deux sont inquiétants. En ce qui concerne la cybercriminalité, les clients du secteur de l’énergie sont des cibles intéressantes pour les attaquants, ils pourraient être la cible d’attaques par harponnage, extorsion et autres. Du point de vue de l’activisme informatique également, le secteur des technologies d’exploitation est exposé, mais probablement moins que celui des technologies de l’information aujourd’hui.

- Il a été dit que tout accord, traité ou initiative international déclenche généralement une réaction en termes d’activité informatique. Le récent pacte conclu entre l’Italie et la Chine au sujet de sa participation au projet dit “Route de la Soie” a-t-il donné lieu à une quelconque attaque des structures italiennes par l’État ? Est-il possible qu’elle le fasse dans un proche avenir ?

Actuellement, l’OTAN a reconnu le contenu du projet Tallin 2.0 comme règles d’engagement en cas de cyber-attaque. Cependant, le cyberespace n’est pas encore vraiment réglementé (le manuel Tallin 2.0 n’a pas de valeur juridique formelle). Les groupes d’états qui opèrent à partir de la Chine sont très actifs autour de l’initiative Belt and Road (BRI), appelée Via Della Seta en Italie. Il est toujours difficile de prédire l’avenir, mais nous pouvons certainement prévoir une augmentation des cyberattaques de groupes comme APT40 en Italie.

- Avec la révolution industrielle 4.0, l’utilisation de smartphones commerciaux et de tablettes pour le contrôle à distance des installations de production est en croissance. Sous-estimons-nous les risques posés par les systèmes d’exploitation portables intrinsèquement peu sûrs ? Les attaquants peuvent-ils infecter ces dispositifs pour entrer dans les installations de production et à partir de là, attaquer non seulement l’OT, mais aussi se propager dans les IT ?

Le défi dans l’industrie est toujours le même : augmenter la surface d’attaque en introduisant de nouveaux dispositifs est un risque, mais les entreprises doivent continuer à innover. Pour limiter les risques potentiels, il est important que l’industrie anticipe les stratégies des attaquants par la veille d’information et comprenne leurs techniques, outils et procédures. En même temps, vous devez être capable d’évaluer, de mesurer et d’adapter votre structure de sécurité de l’information. C’est un facteur clé pour faire de l’adoption de l’industrie 4.0 un succès.

Autres points et intervenants à l’événement de Milan

Les entreprises apprennent à réagir beaucoup plus rapidement aux cybermenaces, mais les attaquants utilisent des techniques d’attaque de plus en plus sophistiquées et continuent à se multiplier de jour en jour. L’Italie elle-même est aujourd’hui le pays de nombreux groupes d’attaquants, de militants prêts à lancer des offensives contre des sites gouvernementaux et des portails d’entreprises pas uniquement nationaux. Marco Riboli, Vice President Senior Sud Europe de FireEye, a déclaré :

Le message est clair : aujourd’hui, aucune entreprise, quel que soit son secteur, ne peut se considérer comme sûre. Les résultats de notre dernier rapport M-Trends 2019, dans lequel nous recueillons les données globales de toutes les enquêtes menées par Mandiant en 2018, en sont la preuve. Il y a bien sûr des marchés plus assiégés que d’autres, tels que la finance, les services professionnels et commerciaux, le commerce de détail, l’hôtellerie et les télécommunications.

Marco Riboli, Vice-Président Sénior Sud Europe de FireEye :

Un scénario inquiétant, dans lequel il est certainement positif d’observer l’amélioration générale des délais de réponse aux violations subies par les entreprises. Il ne faut cependant pas oublier que les attaquants n’ont besoin que de deux jours dans une infrastructure informatique pour causer des dommages inimaginables. Selon nos enquêtes Mandiant, en 2017, il s’est écoulé en moyenne 58,5 jours dans le monde entre le début d’une intrusion et sa détection. En 2018, ce nombre est tombé à 51.

David a eu l’occasion de revenir et il a dit :

Il s’agit d’un important pas en avant, qui malheureusement voit encore l’EMEA revenir, à 61. Le chiffre des cibles compromises est également inquiétant. Ceux qui ont été victimes dans le passé sont susceptibles de l’être à l’avenir. Ceci est confirmé une fois de plus par nos données dans M-Trends 2019, selon lesquelles 64% de tous les clients gérés par FireEye pour des activités de détection et de réponse ont été à nouveau ciblés en 2018 par le même groupe d’attaquants ou par un groupe ayant des motivations similaires. Ce chiffre est en forte hausse par rapport aux 56 % enregistrés en 2017.

En général, en Italie, il y a trois types d’attaques qui sont les plus courantes :

1. Le cyberespionnage

2. La cybercriminalité

3. L’activisme

D’après David :

Dans nos trouvailles, le premier et le troisième présentent un niveau de risque assez modéré. La cybercriminalité qui est le type d’attaque le plus récurrent et qui présente donc un niveau de risque beaucoup plus élevé, est plus préoccupante. La fraude, le vol de données personnelles et professionnelles et l’utilisation de logiciels de rançon entrent dans cette catégorie. Mais la propagation des appareils mobiles pousse l’utilisation généralisée des logiciels malveillants mobiles comme une méthode efficace de compromis.

Un nouvel élément dans l’évaluation des contrôles de sécurité

FireEye répond à un scénario de cybermenaces de plus en plus diversifiées et évoluées par un cycle vertueux d’innovation, basé sur trois composantes principales :

1. Une forte capacité de renseignement qui lui permet de connaître les menaces et les agresseurs, renforçant ainsi la protection et la réaction;

2. Une plate-forme comprenant des outils de détection, d’enquête, d’automatisation et d’assainissement ;

3. Une capacité solide d’intervention en cas d’incident.

Cette proposition globale a récemment vu l’ajout d’un nouvel élément avec l’acquisition de Verodin et de sa plate-forme Security Instrumentation pour l’évaluation des contrôles de sécurité. Essentiellement (d’après ce que j’ai compris de la présentation et de la lecture des fiches d’information), ce que la solution de Verodin ajoute à la gamme de produits FireEye sont de nouvelles fonctionnalités importantes pour identifier les lacunes dans l’efficacité des environnements de sécurité, les défauts dus aux erreurs de configuration des systèmes informatiques, les changements dans les environnements eux-mêmes, les évolutions des tactiques des attaquants et beaucoup plus.

Ainsi, cette plate-forme, équipée de renseignements provenant des activités de première ligne de FireEye, mesurera et vérifiera les environnements de sécurité des entreprises en termes d’exposition non seulement aux menaces connues mais aussi aux nouvelles menaces, ce qui permettra aux organisations d’identifier les risques liés aux contrôles de sécurité avant qu’une faille ne se produise et d’adapter rapidement leurs moyens de défense à l’évolution du paysage des menaces. En particulier, Verodin s’intégrera aux capacités d’orchestration de sécurité de FireEye Helix, mais les clients bénéficieront également des solutions de mesure et de validation de la sécurité informatique de Verodin en mode « en tant que service » grâce au service FireEye Managed Defense et dans le cadre de l’offre Expertise à la demande.

Un écosystème de partenaires investissant dans les compétences

“En Italie, nous progressons très bien en termes de chiffre d’affaires, mais surtout en termes de nombre de clients”. C’est ainsi que Marco Riboli a commenté la performance de la succursale en Italie, un pays caractérisé par la présence de nombreuses petites entreprises opérant au niveau international et ayant une propriété intellectuelle importante à protéger. Son canal de vente est presque totalement indirect et, dans 99% des cas, elle travaille avec des partenaires spécialisés, auxquels elle délègue également des services de conseil. “Au niveau local, nous avons maintenant environ 25 partenaires, dont quatre sont certifiés Or et vingt Argent, tous avec des caractéristiques particulièrement fortes dans le domaine de la sécurité “, déclare Luca Brandi, responsable des ventes de la région EMEA Sud de FireEye, qui tient à souligner que le programme de partenariat ne prévoit pas le niveau Inscrit. “Nous ne sommes pas intéressés à établir des partenariats occasionnels. Nous voulons créer des alliances stratégiques, forger des relations solides avec ceux qui sont vraiment prêts à investir dans des compétences “, poursuit Brandi, rappelant que les certifications FireEye sont gratuites.

L’ensemble de ces choix a permis de construire en quelques années un écosystème de distribution extrêmement solide, qui a même permis d’augmenter de 200 % l’activité moyenne du vendeur au cours des six premières années de 2019. Soutenant ce résultat, l’entrée de nouveaux opérateurs spécialisés dans les rangs des entreprises accréditées et le développement des compétences de ceux qui étaient déjà actifs sur le territoire. Dit David :

Le soutien de nos deux sociétés de distribution, Arrow et Exclusive Networks, est fondamental en ce sens : deux distributeurs de valeur qui sont très actifs sur le front de l’éducation avec leurs propres laboratoires, toujours prêts à mettre des ressources certifiées à la disposition de leurs partenaires pour créer des démos et des preuves de concept.

Et, je dois le souligner, le récent changement apporté au modèle de licence, qui n’est plus lié aujourd’hui aux configurations, mais seulement au nombre d’utilisateurs, accélère également son entrée sur le marché des moyennes entreprises italiennes.

Luca Brandi, responsable des ventes de la chaîne EMEA région Sud de FireEye, a terminé l’événement avec ce qui suit :

Ce qui a toujours différencié FireEye sur ce marché, c’est la technologie, l’intelligence et le niveau d’expérience en victimologie. Nous sommes la première entreprise à s’être attaquée à la cybersécurité par le biais d’environnement de tests et nous avons 200 consultants dispersés dans le monde entier capables d’entrer dans la communauté Dark web, Deep web et Hack pour anticiper quelles seront les prochaines directions d’attaque. Nous avons la capacité indiscutable d’identifier les menaces Zero-Day, dont la moitié sont maintenant identifiées par FireEye seul ou en collaboration avec Google et Microsoft.

Je terminerai ce rapport par une vidéo, notre entrevue avec David au Fic au début de l’année où David a parlé de la tendance à la “sécurité menée par le renseignement “, de l’Expertise à la demande de FireEye qui permet aux organisations d’augmenter leurs équipes de sécurité avec les experts de première ligne de FireEye, du “cycle d’innovation FireEye “… oh, et bien d’autres choses cool. Amusez-vous bien :