[ pour lire cet article en français, cliquez ici ]

[ to read this article in English click here ]

David Grout

31 luglio 2019 (Creta, Grecia) – Come ho fatto notare altre volte, il contenuto (e le conversazioni) disponibile in un evento come il Forum Internazionale di sicurezza informatica a Lille, in Francia (“il FIC“) può essere eccezionale. Quando si ha a disposizione un “potenziale intellettuale” simile in un evento come il FIC, non si può fare a meno di avere profonde conversazioni su tutti gli aspetti della tecnologia, e non solo di cibernetica. Argomenti che si tende a evitare in altre conferenze come la complessità dei sistemi informatici, gli approcci multisfaccettati/olistici da adottare per questioni tecnologiche, ecc.

Quindi si deve afferrare al volo la possibilità di interloquire con queste persone brillanti, questi favolosi veicoli di conoscenza … gente come Michael Daniel (CEO, Cyber Threat Alliance); John Frank (Vicepresidente, affari governativi dell’unione europea, Microsoft); David Grout (CTO per EMEA, FireEye); Alexander Klimburg (autore di The Darkening Web); Pascal Le Digol (Direttore responsabile del mercato francese, WatchGuard); Philippe Dubuc (architetto soluzioni informatiche, Ping Identity); il colonnello Cyril Piat (vicedirettore della divisione per la lotta al crimine informatico, Ministero degli Interni francese) … per citarne solo alcuni.

E si può completare la propria formazione, abbinando intensi seminari di sicurezza informatica di 1 e 2 giorni durante tutto l’anno sponsorizzati da singoli fornitori come Fireye.

Il che mi riporta a uno di quegli esperti di sicurezza informatica che ho menzionato cui sopra, David Grout di FireEye.

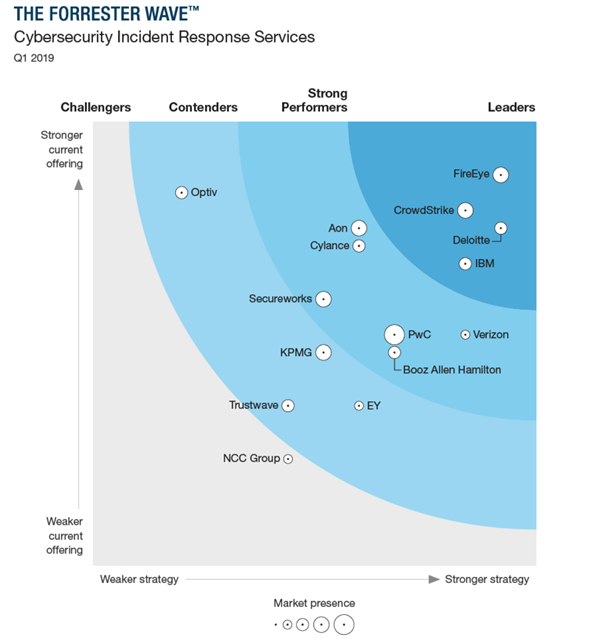

FireEye è una delle principali società di sicurezza informatica a livello mondiale che fornisce hardware, software e servizi per indagare sugli attacchi di sicurezza informatica, proteggere da software maligni e analizzare i rischi per la sicurezza IT. Infatti, è il leader nei servizi di risposta a incidenti di sicurezza informatica.

Conosco David da diversi anni ed è semplicemente una fonte di conoscenza sull’intelligenza artificiale, i gruppi di hacker sponsorizzati dallo stato, le infrastrutture critiche e i servizi pubblici che vengono prese di mira da attacchi informatici, crimine informatico finanziariamente motivato, la lista è molto lunga. È uno dei relatori più “richiesti” al FIC e innumerevoli altri eventi di sicurezza informatica. È stato David a farmi conoscere il concetto di “supra threat actor” che descrive autori di minacce che rappresentano più paesi, istituzioni o gruppi.

Rimango anche aggiornato tramite “M-Trends” (basato su indagini di prima linea da parte di FireEye Mandiant, rapporti su attacchi informatici significativi e di alto interesse in più settori e regioni) e “The Vision” (uno sguardo più ampio ai problemi di sicurezza nell’intero panorama della sicurezza informatica).

Inoltre, è stato anche tramite David che sono riuscito a mettere a punto la mia comprensione delle diverse serie di abilità necessarie per distinguere la guerra dell’informazione mediata dall’informatica (il mio settore di interesse e competenza) dalla guerra informatica. La prima ha come obbiettivo le menti umane, mentre la seconda i computer e i sistemi di comunicazione.

Affrontiamo ora l’evento in Italia.

Un assaggio dell’evento FireEye Milano, Italia – un ottimo modo per imparare come le soluzioni di sicurezza informatica FireEye possono proteggere la vostra organizzazione da malware, zero giorni e altri attacchi informatici.

La possibilità di attacchi informatici mirati, sponsorizzati da stati stranieri, contro impianti di produzione italiani non è un’ipotesi di fantascienza, ma piuttosto concreta. Anche se probabilmente riguarda principalmente quelle aziende che hanno apparecchiature in aree geopoliticamente a rischio, secondo David.

È stato a Milano il mese scorso per parlare alla convention in cui FireEye ha riunito tutti i suoi partner italiani. In quella occasione, FireEye ha annunciato ufficialmente l’acquisizione di Verodin, una società che opera nel segmento degli strumenti di sicurezza. La piattaforma di Verodin aggiunge funzionalità significative al portafoglio di prodotti FireEye identificando i punti critici in un ambiente di sicurezza a causa di errori di configurazione nei sistemi IT, cambiamenti negli ambienti stessi, evoluzione delle tattiche degli autori di attacchi e altro ancora.

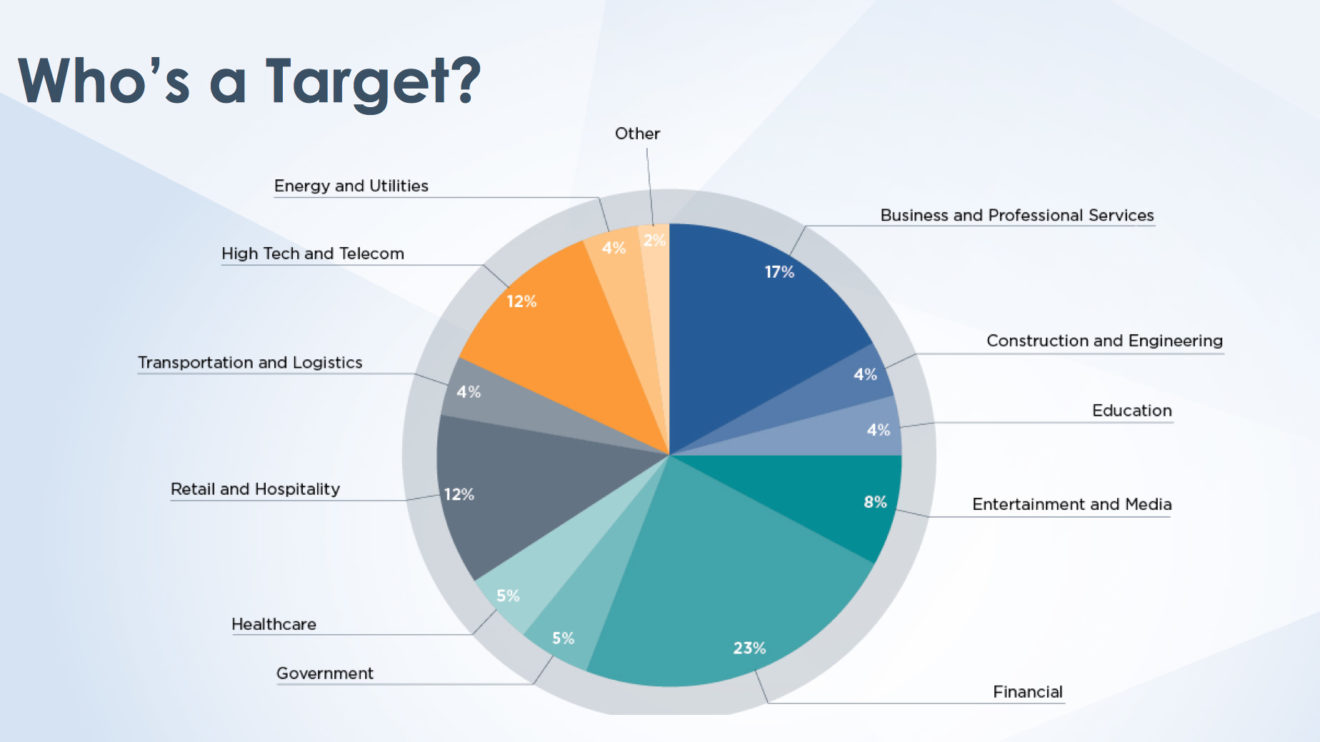

Quali settori sono maggiormente colpiti dagli attacchi informatici? Secondo FireEye, è principalmente il settore finanziario ad essere preso di mira, ma gli attacchi contro altri attori, come le agenzie governative, stanno aumentando.

Attacchi al settore di produzione

David ha aiutato i partecipanti a comprendere ciò che è concreto nelle informazioni, spesso allarmistiche, sui rischi per l’OT (tecnologie operative, settore della produzione) derivanti non da semplici criminali informatici, ma da organizzazioni collegate in qualche modo con governi stranieri, che sarebbero attive sia nello spionaggio che nel sabotaggio informatico.

1. Nella sua presentazione, ha fatto una chiara distinzione tra i criminali informatici, che sono essenzialmente dedicati alle pratiche di attacco che consentono loro di guadagnare denaro rapidamente – dall’estorsione con ransomware al furto di credenziali bancarie – e altri tipi di aggressori con motivazioni più “politiche” .

2. Da un lato, gli attivisti informatici o i gruppi che attaccano gli oppositori politici o le società identificate come “cattive” – ad esempio, a causa della mancanza di consapevolezza ecologica o perché sono impegnate in aree delicate come gli studi sugli OGM. D’altra parte, gruppi di spionaggio informatico, molto spesso collegati a entità governative, dedicati principalmente al furto di segreti industriali, tecnologie di processo e, in generale, proprietà intellettuale.

Tra le prede preferite di questi gruppi troviamo, recentemente, anche informazioni sui metodi di certificazione dei prodotti per raggiungere la conformità alle normative europee e americane. Ma questi gruppi possono rappresentare un rischio per la sicurezza del marchio commerciale in un paese come il nostro, dove la sicurezza informatica in fabbrica rappresenta tuttora una novità?

Uno dei giornalisti presenti all’evento si è rivolto a David con quattro domande:

- Normalmente associamo attacchi informatici sponsorizzati da stati con aree geopolitiche problematiche come gli stati del Golfo Persico o l’Ucraina. Ma, realisticamente parlando, qual è il livello di rischio per l’OT italiano? Qual è, per le aziende manifatturiere, la probabilità di essere attaccati in uno scenario di guerra informatica?

Vedo due rischi principali per l’OT italiano. In primo luogo, vi è il fatto che le società italiane siano impiegate in tutto il mondo e soprattutto in Medio Oriente per il settore energetico e potrebbero essere prese di mira da attacchi di governi ostili perché fanno parte della geopolitica locale. Il secondo aspetto riguarda gli attacchi pandemici o opportunistici: il mercato OT italiano, come altri mercati OT europei, è esposto a rischi opportunistici e pandemici tra OT e IT, l’attacco “notpetya” è stato un esempio nel 2017.

- Criminalità informatica o attivisti informatici: chi rappresenta la minaccia più pericolosa per le aziende italiane, in particolare dal punto di vista OT?

Entrambi sono preoccupanti. Per quanto riguarda il crimine informatico, i clienti nel settore energetico sono obiettivi interessanti per gli autori di attacchi, potrebbero essere presi di mira tramite spear-phishing, estorsioni e altri tipi di attacchi. Anche dal punto di vista dell’attivismo IT, il settore OT è esposto, ma probabilmente meno dell’IT oggi.

- È stato affermato che qualsiasi accordo, trattato o iniziativa internazionale in genere provoca una reazione in termini di attività IT. Il recente patto italiano con la Cina sulla sua partecipazione al cosiddetto progetto “Via della seta” ha prodotto qualche tipo di attacco sponsorizzato da stati contro le strutture italiane? È possibile che succederà in un prossimo futuro?

Attualmente la NATO ha riconosciuto i contenuti del progetto Tallin 2.0 come regole di ingaggio in caso di attacco informatico. Tuttavia, il cyberspazio non è ancora realmente regolamentato (il manuale di Tallin 2.0 non ha un valore legale formale). I gruppi sponsorizzati dallo stato cinese sono piuttosto attivi nei confronti dell’iniziativa Belt and Road (BRI), denominata Via Della Seta in Italia. È sempre difficile prevedere il futuro, ma possiamo certamente prevedere un aumento degli attacchi informatici da parte di gruppi come APT40 in Italia.

- Con la rivoluzione del settore 4.0, sta crescendo l’uso di smartphone e tablet commerciali per il controllo remoto degli impianti di produzione. Stiamo sottovalutando i rischi posti da sistemi operativi portatili intrinsecamente vulnerabili? Possono gli aggressori infettare questi dispositivi per entrare nelle strutture di produzione e da lì attaccare non solo l’OT, ma accedere all’IT?

La sfida nel settore è sempre la stessa: aumentare la superficie di attacco introducendo nuovi dispositivi è un rischio, ma le aziende devono continuare a innovare. Per limitare i potenziali rischi, è importante che l’industria anticipi le strategie degli aggressori attraverso l’intelligence e comprenda le tecniche, gli strumenti e le procedure degli aggressori. Allo stesso tempo, uno deve essere in grado di valutare, misurare e adattare la propria struttura di sicurezza delle informazioni. Questo è un fattore chiave per rendere l’adozione dell’industria 4.0 un successo.

Altri punti e relatori all’evento di Milano

Le aziende stanno imparando a rispondere molto più rapidamente alle minacce informatiche, ma gli autori di attacchi utilizzano tecniche sempre più sofisticate e continuano a moltiplicarsi giorno dopo giorno. L’Italia stessa è ora terra di numerosi gruppi di autori di attacchi, attivisti pronti a lanciare offensive contro siti governativi e portali aziendali non solo a livello nazionale. Marco Riboli, vicepresidente senior per l’Europa meridionale di FireEye, ha dichiarato:

Il messaggio è chiaro: oggi nessuna azienda, qualunque sia il suo settore, può considerarsi sicura. Ciò è dimostrato dai risultati del nostro ultimo M-Trends 2019, il rapporto in cui raccogliamo i dati globali di tutte le indagini condotte da Mandiant durante il 2018. Esistono, naturalmente, mercati più assediati di altri, come la finanza, i servizi professionali e aziendali, la vendita al dettaglio, il settore ricettivo e quello delle telecomunicazioni.

Marco Riboli, vicepresidente senior per l’Europa meridionale di FireEye, ha osservato:

Uno scenario preoccupante, in cui è sicuramente positivo osservare il generale miglioramento dei tempi di risposta alle violazioni subite dalle aziende. Vale la pena ricordare, tuttavia, che gli aggressori hanno bisogno solo di due giorni di permanenza in un’infrastruttura IT per causare danni inimmaginabili. Secondo i nostri sondaggi Mandiant, nel 2017 sono trascorsi in media 58,5 giorni in tutto il mondo tra l’inizio di un’intrusione e il suo rilevamento. Nel 2018 questo numero è sceso a 51.

David ha avuto l’opportunità di tornare indietro e ha detto:

Questo è un importante passo avanti che purtroppo vede l’Emea ancora indietro, a un tempo di risposta di 61 minuti. È anche preoccupante la cifra per compromessi mirati. Coloro che sono stati vittime in passato probabilmente saranno vittime in futuro. Ciò è confermato ancora una volta dai nostri dati in M-Trends 2019, secondo cui il 64% di tutti i clienti gestiti da FireEye per le attività di rilevamento e risposta sono stati nuovamente presi di mira nel 2018 dallo stesso gruppo di autori di attacchi o da uno con motivazioni simili. Questa cifra è nettamente aumentata rispetto al 56% registrato nel 2017.

In generale, in Italia tre sono i tipi di attacchi più comuni:

1. spionaggio informatico

2. criminalità informatica e

3. attivismo

Secondo David:

Secondo i nostri risultati, il primo e il terzo presentano un livello di rischio abbastanza moderato. Il crimine informatico, che è il tipo di attacco più ricorrente e quindi presenta un livello di rischio molto più elevato, è fonte di maggiore preoccupazione. Rientrano in questa categoria la frode, il furto di dati personali e aziendali e l’uso di ransomware. Ma bisogna vedere la diffusione dei dispositivi mobili che spinge all’uso diffuso di malware mobile come un metodo efficace di compromesso.

Un nuovo tassello nella valutazione dei controlli di sicurezza

FireEye risponde a uno scenario di minacce informatiche sempre più diversificate ed evolute con un virtuoso ciclo di innovazione, basato su tre componenti principali:

1. una forte capacità di intelligence che gli consente di riconoscere minacce e autori di attacchi, rafforzando così la protezione e riducendo i tempi di reazione;

2. una piattaforma comprendente strumenti per il rilevamento, l’indagine, l’automazione e la riparazione di un eventuale danno; e

3. una solida capacità di risposta agli incidenti.

A questa proposta completa si è aggiunto recentemente un nuovo elemento con l’acquisizione di Verodin e della sua piattaforma di strumenti di sicurezza per la valutazione dei controlli di sicurezza. In sostanza (come ho percepito l’argomento dalla presentazione e dalla lettura delle schede tecniche) ciò che la soluzione di Verodin aggiunge al portafoglio di prodotti FireEye sono nuove e significative funzionalità per identificare lacune nell’efficacia degli ambienti di sicurezza, carenze dovute a errori di configurazione dei sistemi IT, modifiche negli ambienti stessi, evoluzioni delle tattiche degli autori di attacchi e molto altro.

Pertanto, questa piattaforma, dotata dell’intelligence proveniente dalle attività di prima linea di FireEye, valuterà e verificherà gli ambienti di sicurezza delle aziende in termini di esposizione a minacce non solo conosciute ma anche nuove, consentendo alle organizzazioni di identificare i rischi nei controlli di sicurezza prima che si verifichi una violazione e di adattare rapidamente le loro difese al panorama delle minacce in evoluzione. In particolare, Verodin si integrerà con il servizio di organizzazione della sicurezza di FireEye Helix, ma i clienti trarranno vantaggio anche dalle soluzioni di misurazione e convalida della sicurezza IT di Verodin in modalità “come servizio” attraverso il servizio di gestione della difesa di FireEye e come parte dell’offerta di consulenza specialistica su richiesta

Un ecosistema di partner che investono in competenze

“In Italia stiamo crescendo molto bene in termini di fatturato, ma soprattutto in termini di numero di clienti”. È così che Marco Riboli ha commentato le prestazioni della filiale in Italia, un paese caratterizzato dalla presenza di molte piccole aziende che operano a livello internazionale e con importante proprietà intellettuali da proteggere. Il suo canale vendite è quasi totalmente indiretto, e nel 99% dei casi lavora con partner specializzati, ai quali sono delegati anche servizi di consulenza. “A livello locale, abbiamo ora circa 25 partner, quattro dei quali sono certificati Gold e venti Silver, tutti con caratteristiche particolarmente valide nel campo della sicurezza”, afferma Luca Brandi, responsabile del canale vendite di FireEye per la Regione meridionale di Emea, che vorrebbe sottolineare che il programma dei partner non prevede la registrazione. “Non siamo interessati a stabilire collaborazioni occasionali. Vogliamo creare alleanze strategiche, instaurando solide relazioni con coloro che sono veramente pronti a investire in competenze”, continua Brandi, ricordando che le certificazioni FireEye sono gratuite.

Nel complesso, tutte queste scelte hanno reso possibile la creazione di un ecosistema di canali particolarmente solido in pochi anni, il che ha persino aumentato il business dei distributori del 200% nei primi sei anni del 2019. A supporto del risultato, l’ingresso di nuovi operatori specializzati tra i ranghi delle aziende accreditate e lo sviluppo di competenze tra coloro che erano già attivi sul territorio. Ha detto David:

Il supporto delle nostre due società di distribuzione, Arrow ed Exclusive Networks, è fondamentale in questo senso: due distributori validi che sono molto attivi sul fronte dell’istruzione con i propri laboratori e sono sempre pronti a rendere disponibili risorse certificate ai loro partner per creare demo e Poc.

Inoltre, vorrei sottolineare che la recente modifica del modello di licenza, non più legata alle configurazioni ma solo al numero di utenti, accelera il suo ingresso nelle realtà di fascia media italiana.

Luca Brandi, responsabile del canale vendite di FireEye per la Regione meridionale di Emea, ha concluso l’evento con il seguente:

Ciò che ha sempre differenziato FireEye in questo mercato sono stati la tecnologia, l’intelligenza e il livello di esperienza in vittimologia. Siamo la prima azienda che ha affrontato la sicurezza informatica usando delle sandbox e abbiamo 200 consulenti sparsi in tutto il mondo in grado di entrare nella dark web, deep web e la comunità dei hacker per anticipare quali saranno le prossime direzioni di attacco. Abbiamo la capacità indiscutibile di identificare le minacce Zero-Day (0-day), metà delle quali sono ora identificate da FireEye da sola o in collaborazione con Google e Microsoft.

Chiuderò questo rapporto con un video, la nostra intervista con David all’inizio di quest’anno al Fic,dove David ha parlato del fenomeno della “sicurezza guidata dall’intelligence”, l’innovativa offerta di “consulenza specialistica su richiesta” di FireEye che consente alle organizzazioni di potenziare le proprie squadre di sicurezza con gli esperti in prima linea di FireEye, il “Ciclo dell’innovazione FireEye”, e molte altre cose interessanti. Gustatevelo: