[ To read this post in English click here ]

10 Avril 2019 (Bruxelles, BE) — Comme je l’ai déjà noté, le contenu et les conversations disponibles lors d’un événement comme le Forum international sur la Cybersécurité à Lille (ci-après dénommé le FIC) peuvent être denses. Lorsque vous avez la matière grise pour assister à un événement comme le FIC, vous ne pouvez vous empêcher d’avoir non seulement des conversations approfondies sur des sujets relatifs à la cybersécurité mais sur tous les aspects de la technologie que vous avez tendance à ne pas aborder lors d’autres conférences. Il faut donc s’emparer de ces gens brillants, de ces fabuleux canaux de communication… des gens comme Michael Daniel, Philippe Dubuc, John Frank, David Grout, Pascal Le Digol, Colonel Cyril Piat, pour n’en nommer que quelques-uns.

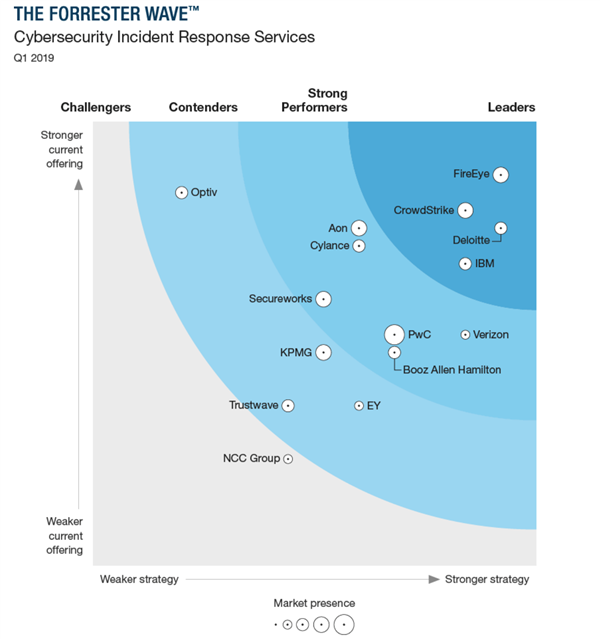

Cet article est à propos d’un de ces experts de la cybersécurité, David Grout, CTO de FireEye pour la région EMEA. FireEye est l’une des principales sociétés mondiales de cybersécurité fournissant du matériel, des logiciels et des services pour enquêter sur les cyber-attaques, se protéger contre les logiciels malveillants et analyser les risques de sécurité informatique. En fait, FireEye est le leader des services d’intervention en cas d’incident de cybersécurité.

Je connais David depuis plusieurs années et il est une source de connaissances sur l’intelligence artificielle, les groupes de pirates parrainés par des Etats, les infrastructures critiques et les services publics cibles de cyber-attaques à motivation financière… Il est l’un des conférenciers les plus demandé au FIC ainsi qu’à d’innombrables autres événements concernant la cybersécurité. C’est David qui m’a initié au concept d'”acteur supra-menace” qui décrit les acteurs menaces représentant plusieurs pays, institutions ou groupes.

Je me tiens également à jour par le biais des “M-Trends” qui sont basés sur les enquêtes de première ligne de FireEye Mandiant : ce sont des rapports sur des cyberattaques importantes et à fort intérêt à travers de multiples industries et régions.

Le fait le plus bizarre : plusieurs cyber-attaques de rançongiciels contre des opérateurs de téléphériques en Autriche et en Russie. Au-delà du contrôle des données critiques, les attaquants ont eu l’occasion de prendre le contrôle des téléphériques visés. Cela met en évidence la vulnérabilité de nombreux systèmes de contrôle. Tous les téléphériques sont basés sur des systèmes de contrôle industriels qui assurent la sécurité du transport de passagers et de marchandises en temps réel. Vulnérabilité parfaite à exploiter pour des attaques au rançongiciel. Les exploitants de téléphériques ne peuvent se permettre aucun temps d’arrêt ni aucun problème de sécurité.

Et deux semaines avant le FIC 2019, FireEye a publié son rapport “Global DNS Hijacking Campaign : DNS Record Manipulation at Scale”, une analyse des contours des attaques sophistiquées de cyberespionnage. C’est un excellent rapport car il est beaucoup plus détaillé sur le plan technique que n’importe quel autre rapport de fournisseur similaire expliquant les campagnes d’espionnage.

Dans la vidéo suivante, David aborde les points suivants :

- Fortnite. Avec des centaines de millions de joueurs dans le monde entier, il continue d’être le plus grand jeu vidéo en ligne au monde. Et il est rempli d’obscures problèmes liés à la cybersécurité.

- La tendance à la ” sécurité orientée par le renseignement “. Vous ne pouvez pas vous défendre contre toutes les cyber-attaques, sécuriser tous les environnements, en utilisant des méthodes similaires. Vous devez utiliser des services de renseignement pour contextualiser l’attaquant, pour comprendre son savoir.

- L’innovante « Expertise sur demande » de FireEye permettant aux organisations de renforcer leurs équipes de sécurité avec les experts première ligne de FireEye. C’est littéralement l’accès à des services de renseignements en un clic de souris: aperçu de l’attaquant, code malveillant devant être analysé, informations sur un cyber-problème dont vous avez entendu parlé, etc.

- La position numéro 1 de FireEye dans la détection des attaques zero-day. Une vulnérabilité de type ” zero-day “, est à la source, une faille. Il s’agit de l’exploitation indétecté d’une brèche de sécurité qui expose une vulnérabilité du logiciel ou du matériel et peut créer des problèmes compliqués avant que quiconque ne réalise de son existence. En fait, un exploit zero-day ne laisse AUCUNE opportunité de détection… en tout cas à ses débuts.

- Enfin, le « Cycle d’innovation de FireEye » créé par les équipes produits pour mettre en relation leur expertise de classe mondiale en matière de cyber-menaces avec des experts de première ligne pouvant déployer des solutions immédiates. Je l’ai vu en action et il est plutôt unique : il crée des plates-formes de cyberdéfense très efficaces – une sorte d’extension “à la demande” des opérations de sécurité de leurs clients.

J’espère que vous apprécierez l’entretien :