[ Veuillez excuser les erreurs de traduction. Nous l’avons faite assez rapidement. ]

To read this post in English click here.

Um diesen Artikel auf Deutsch zu lesen, klicken Sie bitte hier

15 novembre 2018 (Paris, France) – Alors que mon équipe commence à se préparer pour le Forum International sur la Cybersécurité (FIC 2019) qui se déroulera à Lille, en France, en janvier (il n’est jamais trop tôt pour se préparer à un événement de ce type), nous nous rappelons du conseil donné par David Grout de chez FireEye :

Les cybermenaces étant toujours diverses, les entreprises (et les nations) doivent rester vigilantes et à jour. Les menaces pandémiques telles que les rançongiciels et les attaques de cyberespionnage des États doivent être votre priorité absolue.

WannaCry, autrefois la plus grande calamité de l’histoire en matière de cybersécurité, est désormais inactif. Un site Web essentiel à son fonctionnement est désormais contrôlé par des chercheurs en sécurité soucieux de l’esprit civique, et le délai fixé pour payer la rançon est dépassé depuis longtemps.

MAIS… WannaCry représente toujours 28% des attaques par rançongiciel — le plus grand nombre d’attaques parmi toutes les familles de rançongiciel.

Fedor Sinitsyn, analyste principal des logiciels malveillants chez Kaspersky Lab, a distribué un courrier électronique résumant une nouvelle étude. Les points essentiels :

Vue d’ensemble : selon une nouvelle étude de Kaspersky Lab, le rançongiciel lié à la Corée du Nord et désormais sans danger se propage toujours de manière incontrôlable. Le mécanisme de propagation qui a permis la transmission de WannaCry de victime en victime, si virulent lors de l’attaque de 2017, est toujours actif, même si le rançongiciel lui-même ne l’est pas.

Le point clé : « Il ne s’agit pas d’un événement rare, il existe plusieurs vers actuellement inactifs qui se propagent toujours automatiquement dans la nature et infectent les machines non mises à jour/non protégées » selon Fedor Sinitsyn.

Qu’est-ce qu’un ver informatique ? Un ver informatique est une forme de logiciel malveillant, tout comme son cousin plus connu, le virus. La différence entre un ver et un virus est que le ver n’infecte ni ne manipule aucun fichier par lui-même. Au lieu de cela, il se clone encore et encore et se propage via un réseau (comme le réseau Internet, un réseau local à domicile ou l’intranet d’une entreprise) vers d’autres systèmes où il continue à se répliquer.

À leur tour, ces clones se reproduisent, se propagent et, en très peu de temps, peuvent rapidement infecter un nombre conséquent de machines. Par exemple, on estime que le fameux ver ILOVEYOU a infecté environ 10 % des ordinateurs du monde connectés à Internet en seulement 10 jours.

Comment les vers informatiques ont-ils évolué ? Les vers informatiques traditionnels ont été créés simplement pour se propager. Laissés sans surveillance, ils se multiplieraient de manière exponentielle et perturberaient la bande passante du réseau, mais ils ne modifieraient aucunement les fonctionnalités d’un système. Tout cela a changé en 2004 avec l’arrivée de Witty, un ver attaquant le pare-feu et les produits de sécurité informatique d’une entreprise spécifique et considéré comme le premier ver à transporter une charge utile (un code conçu pour causer des dommages réels et tangibles).

Ce qui nous ramène à notre bon ami David Grout :

Cela me rappelle mon mantra, pour ainsi dire, restez vigilant et minimisez votre risque d’infection en en apprenant plus sur le fonctionnement du ver, ses modes de propagation les plus courants et les moyens de les éradiquer complètement. Ces logiciels qui s’auto-répliquent et se propagent vous montrent à quel point la physique du cyberespace est totalement différente de toute autre facette de la guerre. Car il s’agit bien d’une facette de la guerre.

Ces systèmes, qui se répliquent sans cesse, se faufilent dans des ordinateurs mal protégés. En effet, comme nous le savons, la partie ver du rançongiciel WannaCry a permis de faire des ravages sur les ordinateurs du monde entier, infectant plus de 200 000 systèmes dans plus de 150 pays et forçant les machines infectées à payer une rançon de 300 dollars. À peine quelques semaines plus tard, le rançongiciel Petya/NotPetya utilisait un ver pour se propager au sein de réseaux locaux.

Nous discuterons davantage avec David lors du FIC 2019 en janvier.

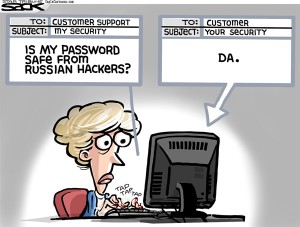

Comme je l’ai signalé dans bon nombre de mes posts, quoi que vous pensiez des récents bouleversements que la Russie a causé sur la scène mondiale, vous devez le concéder : ils ont exploité avec brio les outils de l’ère de l’information pour perturber les foules sur ce qu’est la vérité, ce qui ne l’est pas et pour construire leur propre histoire.

Ils sont aussi légendaires dans leurs campagnes visant à prendre le contrôle des routeurs au sein des infrastructures critiques du gouvernement et des fournisseurs d’accès Internet, mais également des petits bureaux et des bureaux à domicile.

L’histoire suivante, parue dans la presse cette semaine, est donc sans surprise. Le Premier ministre finlandais, Juha Sipila, a déclaré que le signal GPS dans l’espace aérien du Nord du pays avait été perturbé lors des récentes manœuvres militaires de l’OTAN en Scandinavie. Il a dit croire que le signal avait été brouillé délibérément et qu’il était possible que la Russie soit la coupable, car elle en avait les moyens. Vous pouvez en lire davantage ici.

Au niveau du sol, les signaux GPS sont incroyablement faibles, essentiellement perdus dans le bruit de fond ; c’est seulement en sachant comment le signal varie qu’il peut être décelé. Cela signifie que vous pouvez les brouiller. Le monde est inondé de bruit électrique aléatoire. Si nous réglions nos récepteurs sur la fréquence GPS et représentions graphiquement ce que nous avions capté, nous ne verrions qu’une ligne variant de manière aléatoire — le bruit de fond de la Terre. Le signal GPS serait enfoui dans ce bruit.

C’est pourquoi les codes pseudo-aléatoires (PRC), l’une des idées derrière le GPS, peuvent être utilisés comme une arme. Il ne s’agit pas seulement d’un excellent signal de synchronisation… mais il nous donne également le moyen de trouver et d’« amplifier » les signaux satellites très faibles et de les capturer/les brouiller. Voici comment ce processus d’amplification fonctionne (merci à Mika Trimble de chez NavTech que j’ai reçu chez moi cet été en Crète et qui m’a offert un tutoriel me permettant de bien comprendre les principes de base du GPS sans m’accabler de trop de détails techniques) :

Le code pseudo-aléatoire (PRC) ressemble beaucoup au bruit de fond mais avec une différence importante : nous connaissons le schéma de ses fluctuations. Et si nous comparons une section de notre PRC avec le bruit de fond et cherchons des zones où ils se comportent de la même manière ? Nous pouvons diviser le signal en périodes de temps (appelées « découpage du signal »), puis marquer toutes les périodes où elles se correspondent (par exemple, lorsque le bruit de fond est élevé en même temps que le PRC est élevé). Étant donné que les deux signaux sont fondamentalement des modèles aléatoires, les probabilités indiquent qu’environ la moitié du temps ils se correspondent et l’autre moitié non.

Si nous établissons un système de points et que nous nous donnons un point chaque fois qu’ils se correspondent et que nous nous retirons un point le cas contraire, nous finirons par obtenir un score de zéro, les -1 annulant les 1.

Mais à présent, si un satellite GPS commence à émettre des impulsions selon le même schéma que notre code pseudo-aléatoire, ces signaux, même s’ils sont faibles, auront tendance à augmenter le bruit de fond aléatoire selon le même schéma que celui que nous utilisons pour notre comparaison. Les signaux de fond qui se trouvaient juste à la frontière du « 1 » seront amplifiés au-delà de cette frontière et nous commencerons à observer plus de correspondances. Et notre « score » commencera à augmenter.

Même si cette augmentation minime ne place qu’une impulsion de fond sur cent au-delà de la limite, nous pouvons augmenter notre score autant que nous le souhaitons en effectuant une comparaison sur une période plus longue. En admettant un score de 1 sur 100, nous pourrions augmenter notre score jusqu’à dix en effectuant une comparaison sur plus de mille périodes. Si nous comparions le RPC au bruit purement aléatoire sur mille périodes, notre score serait toujours égal à zéro, ce qui représente une amplification dix fois plus grande.

Cette explication est grandement simplifiée mais le concept de base est explicite. Cela signifie que le système peut fonctionner avec des satellites moins puissants et que nos récepteurs n’ont pas besoin de grandes antennes comme la télévision par satellite. (Vous vous demandez peut-être pourquoi la télévision par satellite n’utilise pas le même concept et ne supprime pas ces grosses paraboles. À cause de la vitesse).

Le signal GPS contient très peu d’informations. Il s’agit essentiellement d’une impulsion de synchronisation, nous pouvons donc nous permettre de comparer le signal sur un grand nombre de périodes. Un signal de télévision contient beaucoup d’informations et fluctue rapidement. Le système de comparaison serait trop lent et lourd.

Les brouilleurs GPS sont généralement de petits appareils capables de supplanter ou de masquer des signaux beaucoup plus faibles, tels que les signaux GPS par exemple. Bien que les brouilleurs GPS soient illégaux aux États-Unis, ils sont facilement disponibles en ligne.

REMARQUE : L’horreur ? L’année dernière, il y a eu le cas du brouilleur à l’aéroport de Newark, aux États-Unis. Un simple appareil à 30 dollars a permis de désactiver un système d’atterrissage ultramoderne et extrêmement sophistiqué dans l’un des aéroports les plus fréquentés au monde. Pire encore, l’utilisateur du périphérique n’essayait même pas de le faire. Imaginez ce qu’une personne qui comptait VRAIMENT faire du mal pourrait faire ? Par exemple… les Russes ?

Et rappelez-vous : le GPS est utilisé pour bien plus que la navigation. C’est également la principale source de synchronisation dans les infrastructures critiques telles que les infrastructures financières, de communication, industrielles, les réseaux électriques, etc. Dans les applications de synchronisation, les brouilleurs peuvent perturber le signal GPS, entraînant une perte de la capacité des systèmes sous-jacents à synchroniser leurs horloges internes et, par conséquent, leur capacité à rester synchronisés avec le reste du réseau. Étant donné que de nombreux secteurs d’infrastructures critiques nécessitent une synchronisation sur leur réseau pour se situer à un millionième de seconde, même des pannes de GPS à court terme peuvent avoir un impact majeur. Pire encore, lorsqu’une panne survient, en général rien n’indique qu’il s’agit d’un brouillage. Le signal GPS n’est tout simplement plus reçu.

One Reply to “Sur la ligne de front de la cyberguerre : le rançongiciel WannaCry est toujours présent et la Russie brouille les signaux GPS en Finlande”