[ Bitte entschuldigen Sie Übersetzungsfehler. Wir haben das ziemlich schnell gemacht. ]

To read this in English click here

Pour lire cet article en français, veuillez cliquer ici

15 November 2018 (Paris, Frankreich)– Während sich mein Team auf das Internationale Cybersecurity Forum(FIC 2019) in Lille vorbereitet, Frankreich, im Januar vorbereitet (es ist nie zu früh, um sich auf ein solches Ereignis einzustellen), erinnern wir uns an den Rat von David Grout von FireEye:

Cyber-Bedrohungen sind immer vielfältig, so dass Unternehmen (und Nationen) wachsam und auf dem neuesten Stand bleiben müssen. Sie sollten Ihr Hauptaugenmerk auf pandemische Bedrohungen wie Ransomware und staatliche Cyberspionage-Angriffe richten.

WannaCry, einst die größte Cybersicherheitskatastrophe der Geschichte, funktioniert jetzt nicht mehr. Eine Website, die für seine Funktion entscheidend ist, wird heute von gemeinnützigen Sicherheitsforschern kontrolliert, und die fixe Frist zur Zahlung des Lösegeldes ist längst abgelaufen.

ABER … WannaCry macht immer noch 28 % der Ransomware-Angriffe aus – die meisten von allen Arten von Ransomware.

Fedor Sinitsyn, Senior Malware Analyst bei Kaspersky Lab, versandte eine E-Mail, in der eine neue Studie zusammengefasst wurde. Die Highlights:

Das Ganze im Blick: Laut einer neuen Studie von Kaspersky Lab verbreitet sich die unschädlich gemachte, mit Nordkorea in Verbindung gebrachte Ransomware immer noch unkontrolliert. Der Verbreitungsmechanismus, der WannaCry von Opfer zu Opfer weitergegeben hat, der beim Angriff 2017 so virulent war, ist immer noch aktiv, auch wenn die Ransomware selbst es nicht ist.

Die Schlüsselzeile: „Dies ist kein ungewöhnliches Ereignis, da es mehrere derzeit nicht mehr funktionierende Würmer gibt, die sich immer noch automatisch in der freien Wildbahn verbreiten und nicht gepatchte/ungeschützte Computer infizieren“, schrieb Fedor Sinitsyn.

Was genau istein Computerwurm? Ein Computerwurm ist eine Form von Malware, genau wie sein berüchtigterer Cousin, der Virus. Der Unterschied zu einem Virus besteht darin, dass ein Wurm normalerweise keine Dateien selbst infiziert oder manipuliert. Stattdessen klont es sich einfach immer wieder selbst und verbreitet sich über ein Netzwerk (z. B. das Internet, ein lokales Netzwerk zu Hause oder das Intranet eines Unternehmens) auf andere Systeme, wo es sich weiter repliziert.

Diese Klone wiederum reproduzieren und verbreiten sich und können in sehr kurzer Zeit eine enorme Anzahl von Maschinen schnell infizieren. So wird beispielsweise geschätzt, dass der berüchtigte Wurm ILOVEYOU innerhalb von nur 10 Tagen etwa 10 Prozent der weltweit mit dem Internet verbundenen Computer infiziert hat.

Wie haben sich Computerwürmer verändert? Traditionelle Computerwürmer wurden geschaffen, um sich einfach zu verbreiten. Wenn sie nicht deaktiviert werden, würden sie sich exponentiell vervielfachen und die Netzwerkbandbreite stören, aber letztendlich wurde die Funktionalität eines Systems nicht verändert. Dies änderte sich 2004 mit der Ankunft von Witty, einem Wurm, der die Firewall- und Computersicherheitsprodukte eines bestimmten Unternehmens angreift und als erster Wurm eine Nutzlast trägt (ein Stück Code, das echte, greifbare Schäden anrichten soll).

Was uns zurück zu unserem guten Freund David Grout führt:

Dies geht sozusagen auf mein Mantra zurück, dass Sie wachsam bleiben und Ihr Infektionsrisiko minimieren müssen, indem Sie mehr darüber erfahren, wie der Wurm funktioniert, wie er sich am häufigsten ausbreitet und wie Sie ihn aufhalten können, wenn er sich ausbreitet. Diese selbstreplizierenden Programme, die sich verbreiten, zeigen Ihnen auf, wie sich der Cyberspace von jedem anderen Kriegsgebiet grundlegend unterscheidet. Und es ist eine Kriegsgebiet.

Denn diese endlos replizierenden Systeme schleichen sich in schlecht geschützte Computer ein. Tatsächlich hat es die Wurmkomponente von WannaCry Ransomware, wie wir wissen, geschafft, auf Computern auf der ganzen Welt Verwüstungen anzurichten, indem sie mehr als 200.000 Systeme in über 150 Ländern infizierte und die infizierten Computer gegen ein Lösegeld von 300 US-Dollar pro Stück freigab. Wenige Wochen später benutzte Petya/NotPetya-Ransomware einen Wurm, um sich in lokalen Netzwerken zu verbreiten.

Wir werden im Januar auf der FIC 2019 ausführlicher mit David sprechen.

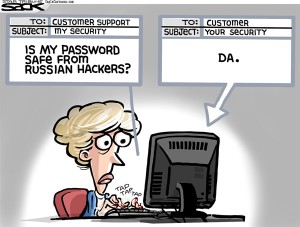

Wie ich in vielen meiner Beiträge angemerkt habe, muss man, was auch immer man über die jüngsten Eskapaden Russlands auf der Weltbühne denken mag, zugeben: Das Land verfügt über brilliantaufgebaute Tools für das Informationszeitalter, um das Publikum über das, was Wahrheit ist, was nicht Wahr ist, zu verwirren und seine eigene Darstellung zu verbreiten.

Und sie sind legendär in ihren Kampagnen, die darauf abzielen, die Kontrolle über Router innerhalb von Behörden, kritischen Infrastrukturen und Internetdienstanbietern, aber auch in kleinen und Heimbüros zu übernehmen.

So ist die folgende Geschichte, die diese Woche in die Presse kam, keine Überraschung. Der finnische Premierminister Juha Sipila hat mitgeteilt, dass das GPS-Signal im nördlichen Luftraum seines Landes während der jüngsten Nato-Kriegsspiele in Skandinavien gestört wurde. Er sagte, er glaube, dass das Signal absichtlich blockiert worden sei und dass es möglich sei, dass Russland schuld sei, weil es die Mittel dazu habe. Die Hintergrundgeschichte können Sie hier nachlesen.

Am Boden sind die GPS-Signale unglaublich schwach, im Wesentlichen verloren im Hintergrundrauschen; nur wenn man weiß, wie sich das Signal verändert, kann man es erkennen. Das bedeutet wiederum, dass man sie blockieren kann. Die Welt ist überflutet von zufälligem elektrischem Rauschen. Wenn wir unsere Empfänger auf die GPS-Frequenz einstellen und aufzeichnen würden, was wir aufgenommen haben, würden wir nur eine zufällig variierende Linie sehen – das Hintergrundrauschen der Erde. Das GPS-Signal würde in diesem Rauschen untergehen.

Deshalb kann Pseudo Random Code (PRC), eine der Ideen hinter GPS, als Waffe verwendet werden. Es funktioniert nicht nur als ein großartiges Timing-Signal …, sondern es gibt uns auch die Möglichkeit, die sehr schwachen Satellitensignale zu finden und zu „verstärken“ und sie zu erfassen/stören. So funktioniert dieser Verstärkungsprozess (mit einem Hinweis auf Mika Trimble von NavTech, der diesen Sommer mein Hausgast auf Kreta war und mir eine Einweisung gab, die ein gutes Grundverständnis der Prinzipien von GPS vermittelt, ohne mich mit zu vielen technischen Details zu belasten):

Der Pseudozufallscode (PRC) sieht dem Hintergrundrauschen sehr ähnlich, aber mit einem wichtigen Unterschied: Wir kennen das Muster seiner Schwankungen. Was wäre, wenn wir einen Teil unseres PRC mit dem Hintergrundrauschen vergleichen und nach Bereichen suchen, in denen sie beide das Gleiche tun? Wir können das Signal in Zeiträume unterteilen (genannt „Chippen des Signals“) und dann alle Zeiträume markieren, in denen sie übereinstimmen (d. h. wo der Hintergrund hoch ist, wenn die VRC hoch ist). Da beide Signale im Grunde zufällige Muster sind, besagt die Wahrscheinlichkeit, dass sie etwa zur Hälfte übereinstimmen werden und zur Hälfte nicht.

Wenn wir ein Punktesystem einrichten und uns einen Punkt geben, wenn sie zusammenpassen, und einen Punkt wegnehmen, wenn sie es nicht tun, werden wir auf lange Sicht mit einem Punktwert von Null enden, weil die -1’s die 1’s ausgleichen werden.

Aber wenn ein GPS-Satellit nun beginnt, Impulse im gleichen Muster wie unser Pseudozufallscode zu senden, werden diese Signale, obwohl sie schwach sind, dazu neigen, das zufällige Hintergrundrauschen im gleichen Muster zu verstärken, das wir für unseren Vergleich verwenden. Hintergrund-Signale, die direkt an der Grenze waren, um eine „1“ zu sein, werden über die Grenze hinaus verstärkt und wir werden anfangen, mehr Treffer zu sehen. Und unsere „Punktzahl“ wird steigen.

Selbst wenn dieser winzige Boost nur einen von hundert Hintergrundimpulsen über die Linie bringt, können wir unsere Punktzahl durch einen längeren Vergleich so hoch wie gewünscht halten. Wenn wir die Zahl 1 in 100 verwenden, könnten wir unsere Punktzahl auf bis zu zehn erhöhen, indem wir über tausend Zeiträume vergleichen. Wenn wir den PRC mit reinem Zufallsrauschen über tausend Zeiträume vergleichen, wäre unser Wert immer noch Null, also entspricht dies einer zehnmaligen Verstärkung.

Diese Erklärung ist stark vereinfacht, aber das Grundkonzept ist signifikant. Das bedeutet, dass das System mit weniger leistungsstarken Satelliten auskommen kann und unsere Receiver keine großen Antennen wie Satelliten-TV benötigen. (Sie werden sich vielleicht fragen, warum Sat-TV nicht das gleiche Konzept verwendet und diese großen Schüsseln eliminiert. Der Grund dafür ist die Geschwindigkeit).

Das GPS-Signal enthält nur sehr wenige Informationen. Es ist im Grunde genommen nur ein Taktimpuls, sodass wir es uns leisten können, das Signal über viele Zeiträume zu vergleichen. Ein TV-Signal enthält viele Informationen und verändert sich schnell. Das Vergleichssystem wäre zu langsam und schwerfällig.

GPS-Störsender sind in der Regel kleine Geräte, die viel schwächere Signale wie GPS oder andere überlagern oder übertönen können. Obwohl GPS-Jammer in den USA illegal sind, sind sie leicht online verfügbar.

HINWEIS: Der Schrecken? Letztes Jahr gab es den Fall des Störers am Newark Airport in den USA. Ein einfaches 30-Dollar-Gerät konnte ein hochmodernes, sehr ausgeklügeltes und hochkomplexes Landungssystem an einem der verkehrsreichsten Flughäfen der Welt lahmlegen. Schlimmer noch, der Gerätebenutzer wollte das nicht einmal. Stellen Sie sich vor, was eine Person, die Schaden anrichten WOLLTE, hätte anrichten können? Sagen wir … Russen?

Und vergessen Sie nicht: GPS wird nicht nur für die Navigation genutzt. Es ist auch die Hauptquelle für die Zeitsteuerung und Synchronisation in kritischen Infrastrukturen wie Finanzen, Kommunikation, Industrie, Stromnetz und mehr. In Zeitgeber-Anwendungen können Störsender das GPS-Signal stören, was dazu führt, dass die zugrunde liegenden Systeme ihre Fähigkeit zur Synchronisation ihrer internen Uhren und damit ihre Fähigkeit, mit dem Rest des Netzwerks synchron zu bleiben, verlieren. Da viele Sektoren kritischer Infrastrukturen eine Synchronisation über ihr Netzwerk innerhalb von Millionstelsekunden benötigen, können selbst kurzfristige GPS-Ausfälle einen großen Einfluss haben. Schlimmer noch, wenn ein Ausfall auftritt, gibt es in der Regel nichts, was darauf hindeutet, dass es sich um eine Folge von Jamming handelt. Das GPS-Signal wird einfach nicht mehr empfangen.

2 Replies to “An der Front des Cyberkriegs: Der Zombie WannaCry ist immer noch unterwegs, und Russland blockiert GPS-Signale in Finnland.”