[ For the English version click here ]

von:

von:

Gregory P. Bufithis, Esq.

Mit wichtigen Beiträgen von

Eric De Grasse, Technischer Direktor CTO

Alex Hania, Medienbetriebe

Angela Gambetta, Inhaltsmanagerin

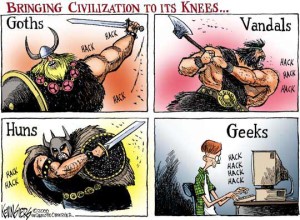

13 Dezember 2016 (Paris, Frankreich) – Im Laufe der Jahre habe ich ein gutes Cyber-Team aus meinem vorhandenen Personal zusammenstellen können. Eric und Alex haben an Veranstaltungen wie die Hackerkonferez „Black Hat“ (in Las Vegas und London) teilgenommen, um Fachkenntnisse in allen Bereichen der Cyber-Sicherheit zu sammeln und eine beeindruckende Liste von “white hat” („ethischen“ Hackern) und “black hat” (Hackern, die für persönlichen Gewinn hacken) Kontakten aufzubauen. Beide haben auch mehrere Programme über die Wissenschaft und Technologie der Cybersicherheit und der Terrorismusbekämpfung abgeschlossen.

Angela hat mit mir seit über 10 Jahren in unterschiedlicher Form in der The Project Counsel Group mitgearbeitet. Sie ist mit der Verwaltung des Schwalls von “Inhalt” (wie Schreiben oder Video oder Fotografie nun genannt wird) beauftragt, den wir erhalten, der nicht nur 32 Hardcopy-Zeitschriftabonnements enthält, sondern auch über 700 Websiten, die wir lesen, bzw. überwachen. Ihre Aufgabe ist es, auch die kleinsten versteckten Informationsschätze in den unzähligen Strömen, die uns überschwemmen, zu sichten und individuell auf den Nutzer zugeschnitten zuzuordnen. Und sie benutzt dabei eine von Eric entwickelte kuriose künstliche Intelligenz.

Ich habe keine Kontrolle darüber, welche Versuchungen ich im Internet anklicke. Angela hat sie! Die Technologen des Silicon Valley und ihre immer weiter perfektionierten Algorithmen haben eine Art des Köderns entdeckt, mit der sie mich wie einen geistlosen Fisch an der Angel zappeln lassen können. Gott sei gedankt für Angelas Willenskraft! Und ich? Ich verschwinde in einem Kaninchenloch von Links und tauche Minuten später wieder auf (oder auch Stunden), um der Welt wieder zu begegnen.

Mein Beitrag ist zu versuchen, das “große Bild” zu sehen und vielleicht den späten Lerner in meinem Innersten einzubringen, der glaubt, dass alles in der Technologie miteinander zusammenhängt. Mein Konferenzplan ist so gestaltet, dass er mir Perspektive und eine ganzheitliche Technik-Bildung bietet. Nennen wir es meine persönliche “Theorie von allem”. Obwohl man, wenn man nicht vorsichtig ist, auch in einem mentalen Sumpf durch diese überwältigende Technik versinken kann.

Aber für Cyber-Sicherheitsaspekte ist sie eine Freude. Ich bin Mitglied von Organisationen wie InfraGard (eine gemeinnützige Organisation, die eine Verbindung zwischen US-Unternehmen und dem FBI in einer öffentlich- privaten Partnerschaft darstellt). Von ihnen profitiere ich, indem ich einen Strom aus Informationen und Einsichten bekomme, die zwischen Unternehmen, akademischen Einrichtungen, Staat und lokalen Strafverfolgungsbehörden, sowie anderen Teilnehmern der Nachrichtengemeinschaft ausgetauscht werden. Diese Mitgliedschaft, gepaart mit meiner Linkedin-Gruppe für Nachrichtenaustausch und der Verbindung zur Münchner Sicherheitskonferenz ermöglicht es mir, über mein Netzwerk viele “Cybergeschichten” zu überprüfen.

Am vergangenen Wochenende verbrachte ich fast den ganzen Freitag, Samstag und Sonntag damit, die neuesten Nachrichten über Chinas Hacken der US-Anwaltskanzleien, über das russische Hacken des US-politischen Prozesses und viele andere Aspekte der Politik dieses Cyberkrieges zu lesen.

Aber bevor ich weitermache, erstmal zwei Komplimente. Das erste gilt Sharon Nelson und ihremTeam bei Sensei Enterprises, eine unserer beliebten Quellen für Neuigkeiten der Internetsicherheit. Sie hat die Reihe der Sicherheitsverletzungen bei US-Anwaltskanzleien aufgespürt (für ihren letzten Beitrag hier klicken), sowie kontinuierlich Kommentare über Datensicherheit bei Anwaltskanzleien verfasst (für einen Beitrag früher in diesem Jahr, in dem sie über ihre Teilnahme an der 2016 Konferenz über die Zukunftsaussichen im Rechtswesen schreibt, hier klicken). Sie ist auch Co-Autorin (mit ihrem Ehemann/Geschäftspartner John Nelson und David Ries) des Buches Locked Down: Practical Information – Security for Lawyers (Verriegelt: Praktische Informationen – Sicherheit für Anwälte). Es ist übrigens die zweite Auflage. Es kam letzten Monat in meinem monatlichen Buchpaket aus den Staaten. Es ist eigentlich mein Urlaubsbuch, aber ich habe es schon angefangen. Es bietet ein umfassendes Verständnis der Grundlagen des Punkt-zu-Punkt Informationsmangements – und es ist sehr gut lesbar.

Das zweite Kompliment ist an Andy Wilson und Sheng Yang, die Gründer von Logikcull, und ihr ganzes Team gerichtet. Ich habe auf Logikcull aus gutem Grund in zahlreichen Beiträgen verwiesen . Sie setzen den Standard in Cloud-basierten Lösungen für juristische Information und betreuen Organisationen in über 30 Ländern. Ich kenne die Firma schon seit ihrer Markteinführung und sie war Teil unserer ersten mehrteiligen Videoserie über eDiscovery-Anbieter (hier klicken). Meine eDiscovery Kunden wenden sich immer mehr an sie bei Fragen über Standards bei eDiscovery Arbeit und internen Untersuchungen.

Und ich? Ich liebe ihre benutzerfreundliche und sichere Interface, auf die ich von überall zu jeder Zeit von jedem Gerät aus zugreifen kann. Und sie haben eine ausgezeichnete Serie auf ihrem Blog veröffentlicht über die eDiscovery als die nächste Grenze für Hacker und die ständigen Kosten, die durch Diebstahl von Geschäftsgeheimnissen verursacht werden, wenn geschickte Hacker Rechtsdokumente knacken. Bei Interesse bitte hier klicken.

In der vergangenen Woche lag der Schwerpunkt auf:

- dem Fortune-Zeitschriftenartikel, auf den die obengenannten Sensei Enterprises und auch Logikull verweisen, über Cyber-Angriffe auf US-amerikanische Anwaltskanzleien, die von der chinesischen Regierung durchgeführt wurden und für die nach Meinung von Fortune-Reportern schlagkräftige Beweise vorliegen.

- dem russische Hacken des US-politischen Systems, das auf den ersten Blick erscheint wie verpasste Signale und langsame Reaktionen der Apparate. Desweiteren auf die fortdauernde Unterschätzung des Ernstes dieser Cyber-Spionage-Kampagne, um das US-Präsidentschafts-Rennen zu stören.Ich habe ein paar Punkte zu beiden Themen.

Es ist ein langes Lesen (wir haben viel Zeit damit verbracht).

Jeder geht aus verschiedenen Gründen in den Journalismus … meistens aus idealistischen. Im Laufe der Jahre habe ich versucht, ein Enthüllungsjournalist zu sein, ein spezialisierter Reporter, ein Reporter für Sondermeldungen und ein erklärender Journalist. Die jetzt beschriebenen Bemühungen fallen in die letzte Kategorie.

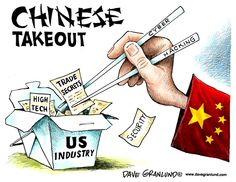

AH, DIESE CHINESEN …

In der dunklen Welt der Internetspionage ist China oft als Schuldiger genannt worden. Anfang diesen Jahres wurde Chinas Internetspionen vorgeworfen, sich in Dutzende von Arbeitsplätzen und Servern bei der Federal Deposit Insurance Corp (Einlagenversicherungsfond) gehackt zu haben. Im vergangenen Jahr wurden chinesische Hacker für die massive Datenpanne beim Amt für Personalverwaltung der Vereinigten Staaten verantwortlich gemacht, die die Daten von über 21 Millionen Menschen kompromittiert hat. Michael Norwood, Analytiker bei FireEye, einer marktbeherrschenden Internetsicherheitsfirma, sagte mir:

“In den letzten fünfzehn Jahren haben sich die militärischen Geheimnisse rasch von ´Mantel und Degen´ hin zu ´Bits-und-Bytes´ bewegt. China entwickelt seit Jahren meisterhafte Fähigkeiten innerhalb der PLA [Volksbefreiungsarmee], die mindestens ein Jahrzehnt zurückgeht. Und ihre Fähigkeiten sind jetzt auch in einer einzigen strategischen Organisation zusammengefasst worden, die im Wesentlichen ein neuer Zweig des Militärs ist.”

FireEye hatte eine bedeutende Veränderung in der chinesischen Internetaktivität festgestellt: fast einen totalen Schwenk nach Asien. Sie haben mehr zielgerichtete Angriffe gesehen, die sich nun auf die Sammlung von Informationen und die Erfassung von Nachrichten aus Ländern an der Peripherie Chinas konzentrieren – Angriffe auf jeden, der eine Landgrenze zu China hat oder an einem maritimen Streit beteiligt ist. Und diese Art von Aktivität ist viel mehr auf Spionage konzentriert. Aber jetzt, da Trump kurz davor ist, die Zügel zu übernehmen, ist alles möglich.

Ich habe einige Erfahrungen in Bezug auf die chinesische Cyberkriegsführung:

- Ich erhielt meine erste umfassende Einweisung in Chinas “erstaunliche, glaubhafte, hoch entwickelte Cyberangriffsfähigkeit” im Mai 2013, als die juristische Fakultät von Georgetown ihr erstes Internetsicherheits-Institut ins Leben rief und meinen langjährigen Freund Dean Larry Center einlud. Ich hatte gebloggt über die Internetsicherheit als ein dominantes Merkmal der globalen politischen Agenda und über den Umfang der Diebstähle von geistigem Eigentum durch China, das industrielle Maße annimmt. Aber es war auf dieser Konferenz, dass Sicherheitsexperten das demütigende Zugeständnis machten, dass die Raffinesse und die Entwicklung der chinesischen Angriffe unsere Verteidigung überstiegen.

- Aber was war das Erstaunlichste auf dieser Konferenz? Kein Land kommt auch nur im Mindesten an die USA heran, wenn es darum geht, die Macht der Computernetze zu nutzen, um Wissen zu schaffen und zu teilen und wirtschaftliche Güter zu produzieren und darum, private und staatliche Computerinfrastrukturen einschließlich der Telekommunikation und drahtloser Netzwerke zu verzahnen, alle Arten von Technologien für die Übertragung von Daten und Multimedia zu benutzen, sowie für die Kontrolle aller Arten von Systemen für unsere Energieverteilung, den Transport, die Fertigung usw. Das hat dazu geführt, dass unser technologisches Ökosystem das Angreifbarste überhaupt ist für diejenigen, die in der Lage sind, öffentliche und private Vermögenswerte zu stehlen, zu korrumpieren, zu beschädigen und zu zerstören- in einem unbeschreiblichen Tempo.

- Im selben Jahr hörte ich eine Präsentation von Stewart James (einem Partner der DLA Pipers Intellectual Property & Technology Group). Er sprach über Chinas “langfristiges Spiel” und wie die meisten Anwälte nicht verstehen, wie sich die Computer-Technologien entwickelt haben und was sie anrichten können, so dass sie keine Ahnung über die Art und den Umfang der Bedrohungen haben. Zum Beispiel erläuterte er, wie Computer-Viren, die aus einfachen, durch Anti-Virus-Software leicht nachweisbaren Programmen bestanden, sich entwickelt haben zu polymorphen Programmen, die sich mit jeder neuen Infektion verändern und speziell so entwickelt sind, dass sie sich vor Screening-Technologien verstecken können. Er erklärte die Entwicklung der Art des Angriffs bekannt als eine “fortgeschrittene anhaltende Bedrohung” oder “advanced persistent threat” APT- ein Favorit der chinesischen Cyber-Angriff Teams. Die Wirkung eines Virus ist in der Regel sofort störend und auffällig (oder bald danach) und dieser kann in der Regel relativ schnell beseitigt werden (obwohl die Kosten dafür zum Teil noch beträchtlich sein können).

Im Gegensatz dazu besteht das Ziel eines APT darin, dass der Täter wertvolle vertrauliche Informationen der Zielstelle identifiziert und herausfiltert – diese Angriffe brauchen Zeit, sich entwickeln zu können und laufen über viele Monate. Zum Beispiel wurde bei einem Workshop bei dem IT-Sicherheitsunternehmen Mandiant dikutiert, wie das Unternehmen einen Angriff identifizieren konnte, von dem berichtet wird, dass er etwa zehn Monate brauchte, bevor er komplett war und der 10,5 Terabyte Daten aus dem Ziel extrahiert hat. Das ist wirklich Industriespionage, buchstäblich in industriellen Maßstab. - Und James sprach über eine noch größere Bedrohung für die kleinen und mittleren Unternehmen, die ein attraktiveres Ziel sind, weil sie nicht den gleichen Schutz haben wie ihre größeren Brüder. Sie können immer noch große Mengen an vertraulichen Informationen wie personenbezogene Daten, wertvolles geistiges Eigentum oder sensibles kommerzielles Material verarbeiten, die mit Informationen aus anderen Quellen gekoppelt werden können, um operative Kontrollsysteme anzugreifen.

- Im vergangenen Sommer wurde ich dann indirekt involviert, als ich über eine eDiscovery-Dokumentüberprüfung im Gebiet um Wahington D.C. herum unterrichtet wurde, die einen hochkomplexen Fall für geistiges Eigentum betraf. Es war ein “GAFA” Fall … GAFA ist ein Akronym für Google, Apple, Facebook und Amazon. Der Begriff wird weithin von den Medien verwendet, um die 4 Unternehmen als Gruppe zu identifizieren, oft im Zusammenhang mit rechtlichen Untersuchungen und Rechtsstreitigkeiten. Er wird inzwischen auch von der Nachrichtendienstgemeinschaft verwendet, um Lieblingsziele der Chinesen zu indentifizieren. Ach übrigens, der Begriff kommt aus dem Französischen.

- Daten wurden von Anwälten mithilfe von Flash-Laufwerken von der Dokumentenprüfplattform gezogen (Edward Snowden lässt grüßen). Wie es in so vielen dieser Situationen der Fall ist, war das Problem, dass das Prüfzentrums völlig unbewacht war (was druchaus häufiger vorkommt). Die Situation wurde beobachtet und von mehreren Posse Liste Mitgliedern in der Hoffnung berichtet, dass wir es der Kanzlei melden und die anderen Gutachter aus dem Spiel halten würden, was wir getan haben. Eine derartige Extraktion sollte in keinem solchen Serviceprogramm möglich sein, aber es wurde festgestellt, dass die Sicherheits- und Auditkontrollen rund um den eDiscovery-Service-Prozess defekt und leicht zu kompromittieren waren. Was schließlich mit den Daten oder den Anwälten passiert ist, habe ich nicht erfahren. Wie allgemein bekannt, sind Anwaltskanzleien relativ verschwiegen, wenn es um Datenverletzungen geht und im Normalfall berichten sie darüber gar nicht.

Wie bereits berichtet, war unser Schwerpunkt in der vergangenen Woche der Fortune-Zeitschriftenartikel (siehe oben), der über die Hacks in Anwaltskanzleien durch chinesischen Cyber-Agenten spricht. Ich diskutierte den Artikel mit einigen unserer Cyberangriffsexperten, und sie machten folgende Bemerkungen:

1. Jeder stimmte darin überein, dass die Rechtsgebiete der beteiligten Partner (Fusionen und Akquisitionen, geistiges Eigentum, usw.) zweifellos darauf hindeuten, dass das Ziel wirtschaftlicher Diebstahl gewesen sein muss.

2. Aber viele wollten mehr Details. Zum Beispiel erstellt ein Cyber-Angreifer sehr oft ein Profil von seinem Opfer und lockt ihn dann in eine Falle. Ein aktueller Fall betraf eine “beliebige Command Injection”. Eine Command Injection ist ein Angriff, bei dem das Ziel die Ausführung beliebiger Befehle durch rechnerfremde Akteure auf dem Host-Betriebssystem mithilfe einer anfälligen Anwendungssoftware ist. Command-Injection-Angriffe sind möglich, wenn eine Anwendungssoftware die vom Benutzer bereitgestellten Daten ungesichert weitergibt (Formulare, Cookies, HTTP-Headerfelder, etc.). Die Manipulierung durch diesen Fehler ist ganz einfach: Die Angreifer nutzen Informationen der Opfer beim Besuch einer Website, welche speziell gestaltete schädliche Codes enthält. Diese aktivieren dann die Schwachstelle. Einer unserer Kontakte befasste sich mit einem Fall, bei dem der Benutzer eine speziell designte Website besuchte und damit einem rechnerfernen Angreifer die Möglichkeit gab, beliebige Befehle auszuführen. Der Angreifer hatte ein Profil vom Benutzer angefertigt und erstellte eine Website, von der er vermutete, dass der Benutzer diese besuchen würde. Wie oft wurden solche wohl schon verwendet?

3. Ein anderer Hacker (ein “black hat”) erzählte mir, wie Angreifer Skimming-Skripte in Online-Shops installieren und Hunderttausende von Kreditkarten und persönliche Daten kompromittieren können. Diese Methode wurde offensichtlich von den Chinesen verwendet, um den Online Shop der US- Republikanischen Partei zu kompromittieren.

4. Wenn wir den Scheinwerfer auf menschliche Betrügereien, Phishing, Malware, Adware, Spam, Blended Threat, Denial of Service-Attacken, usw. richten, werden bislang unschädliche Endgeräte wie Drucker nicht als eine ausreichend große Bedrohung erkannt. Peter Kim, der ein branchenweit führender Penetrationstester und Hacker ist und ausgiebig über Penetrationstests schreibt, hat mehrmals ausgeführt, wie einfach es ist, Cyberbetrug durchzuführen. Er erklärt, dass er mehrere Firmen schädigte, indem er einfach nur ihre Drucker verwendete, um anfänglich Fuß zu fassen. Vier der Cyber-Experten, mit denen ich sprach, hatten “keinen Zweifel daran”, dass dies ein Weg in Anwaltskanzleien sei, … eine Methode, die ich schon im Jahr 2013 in meiner Rezension über die oben genannte Georgetown Justiz-Konferenz erwähnte. Einer meiner Kontakte sagte, dass er 2015 einen Rechtsfall bearbeitete, bei dem „wir einen Laserdrucker in der Firma fanden, der Ströme von SSL-Verkehr über eine Sicherheitslücke ins Netz schickte“. Was bedeutet, dass jemand auf alles ungehindert zugreifen konnte, was auf diesem Drucker (und wahrscheinlich mehr) geladen war.

5. “Der Starbucks-Hack”. Viele meiner Kontakte vermuten, dass die chinesischen Hacker den wohlbekannten “Starbucks-Hack” benutzt haben, über den ich letztes Jahr geschrieben habe.

– Du arbeitest an einem (sehr vertraulichen) Brief / Memo, benötigst eine Pause, packst deinen Laptop und gehtst mit deinem Arbeitskollegen aus dem Büro zu Starbucks, um daran zu arbeiten.-Und schon ist dein Laptop gehackt. Sowas passiert ständig.-Vor über 4 Jahren führte Starbucks kostenloses Wi-Fi in allen seinen US-Standorten ein, um mit McDonalds konkurrieren zu können, der es seit einiger Zeit anbot. Cyberkriminelle nahmen das zur Kenntnis. Ausgeliefertsein gegenüber Identitätsdiebstahl, Kontokennwortkompromittierung und Datenzugriff führten zu explodierender Cyberkriminalität.-Hinweis: In einem Gespräch mit dem Starbucks Public Relations-Büro haben wir herausgefunden, dass der durchschnittliche Laptop-Nutzer etwa 1,5 Stunden mit dem drahtlosen Internet in Starbucks Läden arbeitet, während Handy-Nutzer, die WLAN verwenden können, etwa 20-25 Minuten im Netz sind.In den USA reichen die Hotspots von bezahlten Diensten (wie T-Mobile oder Verizon) bis zu öffentlichen / freien Verbindungen (oft über AT & T, aber unter einem Markennamen: siehe unten). Aber sie alle haben eines gemeinsam: Sie sind offene Netzwerke, die anfällig für Sicherheitslücken sind. Da sie keine Daten verschlüsseln, können Passwörter, E-Mails und andere Informationen für Hacker sichtbar sein.-In Washington DC gibt es eine Strecke der K Street, die Heimat eines Starbucks ist, eines FedEx Büros und mehrerer Restaurants. Sie alle nutzen einen drahtlosen AT&T Anschluss unter ihrem Namen.

Zack L (ein “black hat” Freund, der ungenannt bleiben soll) zeigte mir, wie er die drahtlosen Verbindungen übernehmen und die Informationen auf seinen Laptop einspeisen konnte. Er verwendete auch etwas, das “Kain und Abel” genannt wird, das ein Mehrzweckprogramm ist, das Netzverkehr abfangen kann und die Informationen benutzt, die in diesen Paketen enthalten sind, um verschlüsselte Kennwörter unter Verwendung des Wörterbuches, der Brute-Force- und der Kryptanalyse-Angriffmethoden zu knacken, VoIP-Gespräche aufzuzeichnen, Netzwerk-Schlüssel wiederherzustellen und Routing-Protokolle zu analysieren. Er sagt, die chinesischen Programme seien “weit anspruchsvoller”.

-Es ist, was Zack eine “drahtlose Honeypot Attacke” nennt. Kurz gesagt: Wenn ein Internetkunde (PC, Laptop) online ist, wird er versuchen, den nahe gelegenen Bereich auf Zugangsportale für einen bestimmten Service Set Identifier SSID zu untersuchen (SSID ist wie ein Name für das Netzwerk, das angeboten wird, um Kunden und Benutzer mit dem Zugangsportal zu verbinden.) In diesem Szenario, wenn ein Hacker in der Nähe ist (vielleicht im selben Starbucks), könnte er über Hochleistungsantennen ein Zugangsportal benutzen mit der gleichen SSID wie die

Unternehmensnetzwerk SSID und auf solche Kundenanfragen mit einer gültigen Antwort reagieren. Da die drahtlosen Nutzer im Allgemeinen mit dem Zugangsportal mit der höchsten Leistung (Signalstärke) verbunden werden, können sie mit dem Zugangsportal verbunden werden, das zum Hacker gehört. Sobald die Honeypot-Verbindung vom Angreifer mit einem gültigen Kunden aus einem internen Unternehmensnetzwerk hergestellt wird, kann jener viele Informationen über den Kunden und das Netzwerk herausfinden und sie verwenden, um weitere Attacken wie einen “Man in the Middle” -Angriff zu starten . So ist der drahtlose Honeypot selbst kein Angriff, aber er ebnet den Weg für andere Attacken.

-Und ein “Man in the Middle” Angriff (man findet MITM überall in der Literatur) ist eigentlich eine Fortsetzung des Honeypot Angriffs, bei dem ein Hacker einen Internetkunden dazu bringt, sein Zugangsportal zu benutzen (entweder durch die Erhöhung der Honeypotportal-Signalstärke unter Verwendung von Hochleistungsverstärkerantennen oder durch Induzieren eines Denial-of-Service-Angriffs auf das nächste legitime Zugangsportal mit der höchsten Signalstärke) und nutzt seinen Laptop / Computer als Proxy-Server, wobei die gesamte Kommunikation zwischen dem Internetkunden und dem Ziel-Host-Server diesen Proxy-Server durchläuft. Üblicherweise ist der Ziel-Host-Server ein öffentlicher Server im Internet, aber wenn geeignete Informationen verfügbar sind, könnte es auch ein interner Server sein.

6. Jedoch gibt es hier auch eine Fülle von Tipps aus der Gruppe wie man sicher mit WLAN Anschlüssen auch außerhalb des Büros und unterwegs arbeiten kann:

– Deaktivier deinen WLAN-Adapter. Wenn du nicht zu Hause oder am Arbeitsplatz bist, ist es eine gute Idee, die WLAN-Fähigkeit deines Laptops auszuschalten, wenn du sie nicht benutzen willst. Andernfalls kann dein Computer eine Verbindung zu einem bösartigen Hotspot herstellen, ohne dass es zu erkennen ist. Die meisten Laptops haben nun eine WLAN Hardware-Taste, die man verwenden kann, um den WLAN-Adapter zu deaktivieren oder eine einfache Sperrfunktion im Betriebssystem.

– Versuch sicherere Verbindungen zu wählen. Verwende ein virtuelles privates Netzwerk (VPN). Es ist nicht immer möglich, deinen Verbindungstyp zu wählen, aber Internet-Sicherheit ist von entscheidender Bedeutung. Wenn du kannst, entscheide dich für drahtlose Netzwerke, die einen Netzwerksicherheitsschlüssel erfordern oder eine andere Form der Sicherheit wie z. B. ein Zertifikat haben. Die über diese Netzwerke gesendeten Informationen sind verschlüsselt und die Verschlüsselung kann zum Schutz deines Computers vor unberechtigtem Zugriff beitragen. Verwende zum Beispiel anstelle eines öffentlichen Hotspots ohne Verschlüsselung ein VPN. Wenn deine Anwaltskanzlei oder dein Unternehmen nicht über ein eigenes VPN verfügt, kannst du kostenlose VPN-Software herunterladen und installieren. Die Sicherheitsmerkmale der verschiedenen verfügbaren Netzwerke erscheinen zusammen mit dem Netzwerknamen, sobald dein Laptop sie erkennt.

–Schütz deine E-Mails mit Https. Eine Möglichkeit, deine E-Mail-Nachrichten in der Öffentlichkeit zu schützen, besteht darin, die Option “Https” oder eine andere sichere Verbindung in der E-Mail-Kontoeinstellungen zu wählen (falls dein E-Mail-Anbieter dieses bereitstellt). Selbst wenn der von dir verwendete E-Mail-Anbieter über ein gesichertes Netzwerk verfügt, werden deine Daten nach der Anmeldung in einem öffentlichen Netzwerk nicht mehr verschlüsselt, es sei denn, du verwendest eine sicherere Verbindung. Beispielsweise ist eine “Https” -Verbindung, die Verschlüsselung beinhaltet, sicherer als eine Http-Verbindung ohne diese.

– Stell sicher, dass deine Firewall aktiviert ist. Eine Firewall hilft, deinen Laptop zu schützen, indem verhindert wird, dass nicht autorisierte Benutzer Zugang zu deinem Computer über das Internet oder ein Netzwerk erhalten. Sie wirkt als Barriere, die alle eingehenden Informationen überprüft und dann entweder die Informationen blockiert oder sie durchlaufen lässt. Alle Windows-Betriebssysteme verfügen über eine Firewall und du solltest sicherstellen, dass sie eingeschaltet ist. Auch Apple und Android iOS haben Firewall-Anwendungen. Einige Antivirus-Software enthalten eine eigene Firewall.

–Überprüfe deine Zugangsportale. Es ist mehr als wahrscheinlich, dass es mehrere drahtlose Netzwerke überall dort gibt, wo du versuchst, online zu gehen. Diese Verbindungen sind alle Zugansportale, weil sie in das verdrahtete System verbinden, das dir Internet-Zugang gibt. Also, wie stellst du sicher, dass du eine Verbindung zum richtigen bekommst? Einfach durch Konfigurieren deines Laptops, indem du einstellst, dass du das Zugangsportal wählen musst, bevor eine Verbindung hergestellt wird.

–Deaktivier die Möglichkeit, Dateien und Drucker zu teilen. Datei- und Druckerfreigabe ist eine Funktion, die es anderen Computern in einem Netzwerk ermöglicht, auf Ressourcen auf deinem Computer zuzugreifen. Wenn du dein mobiles Notebook / Gerät an einem Hotspot verwendest, solltest du die Datei- und Druckerfreigabe am besten deaktivieren. Wenn sie aktiviert ist, macht es deinen Computer anfällig für Hacker.

–Mach deine Ordner privat. Wenn die Ordner auf deinem mobilen Gerät privat sind, ist es für Hacker schwieriger, auf deine Dateien zuzugreifen.

– Verschlüssel deine Dateien. Du kannst deine Dateien zusätzlich schützen, indem du sie verschlüsselst und dementsprechend ein Passwort gefordert wird, um sie zu öffnen oder zu modifizieren. Da dieses Verfahren bei jeder Datei nacheinander durchgeführt werden muss, solltest du am besten nur die Dateien schützen, die du bei der Arbeit an einem öffentlichen Ort verwenden möchtest.

Und ja, ich bin mir bewusst, dass Anstrengungen von Unternehmen wie EMC, HP, IBM Watson, Symantec, etc. bestehen, einen “erkenntnisgestützten Informationssicherheits-” und “kognitiven Sicherheits-” Ansatz anzunehmen. Der Markt für Sicherheitsinformation and Event Management (SIEM) ist enorm. Dies beinhaltet die konsequente Sammlung zuverlässiger Internet-Risikodaten aus einer Reihe von Regierungs-, Industrie-, Handels- und internen Quellen, um ein umfassenderes Verständnis von Risiken und Angriffspunkten zu erhalten. Auch die laufende Forschung über potenzielle Cyber-Gegner ist wichtig, um das Wissen über ihre Angriffsmotivationen, ihre beliebtestenTechniken und bekannten Aktivitäten zu erweitern.

Interessante Dinge, aber für den Augenblick behandle ich den kognitiven Lösungsansatz mit gewisser Vorsicht!

OH, UND DANN DIE RUSSEN …

Um es mal ganz simpel auszudrücken: Die Geschichte, wie Rußland den (ersten) russisch-amerikanischen Cyberkrieg gewonnen hat, ist einfach, dass Obama nicht zrückschlug und die amerikanische Demokratie nicht gegen Putins gut organisierten, weitreichenden Cyberangriff schützte . Obamas verrückte Naivität – anscheinend nicht zum ersten Mal während seiner Präsidentschaft – hat gezeigt, wie schlecht er seinen Gegner verstand, und es überrascht nicht, dass Putin auf so vielen Fronten ermutigt wurde.

Nun, das und das Unverständnis der russischen Dynamik gegenüber. Auf dem Europäischen Symposium der Elekronischen Kriegsführung in diesem Jahr, war einer der besten Beiträge von Dr. David Stupples, Direktor des Wissenschaftszentrums für Internetsicherheit an der City University London. Er erwähnte mehrere Punkte, aber hier sind die wichtigsten aus seiner Präsentation:

1. Die russischen Geheimdienste entschieden vor Jahren, die Cyber-Kriegsführung zu einer Priorität der nationalen Verteidigung zu machen. Das Ergebnis ist, dass sie zunehmend kompetent in Cyber-Operationen geworden sind.

2. Rund 2007 beschloss Russland, dass der Informationskrieg ein Schlüssel zum Gewinnen aller Konflikte in der Welt ist und dass dieser Bereich der Fähigkeiten und Technologien von einer stark gestiegenen militärischen Investition profitieren würde. Was diese Entscheidung leichter machte, war, dass Russland auch die Heimat einer großen Zahl der weltweit besten Hacker ist.

3. Das Demokratische Nationalkomitee (DNC) war offensichtlich kein hochwertiges militärisches Ziel, aber es motivierte in dreifacher Weise, sein System zu hacken: (i) zu demonstrieren, dass Russland führend in dem Spiel dieser obskuren Art der Kriegsführung ist; (Ii) die Demokraten in Verlegenheit zu bringen und den Präsidentschaftswahlprozess zu stören; sowie (iii) das Testen der US amerikanischen Sicherheitsmaßnahmen.

4. Diese Prüfung geht die ganze Zeit weiter. Die Prüfung der US-Verteidigung zeigt Moskau, wie Washington auf weitere Provokationen reagieren könnte. Das Ziel, die Sicherheitsmaßnahmen der USA zu testen, ist weder jetzt noch in der Vergangenheit ein schwieriges Ziel für Moskau gewesen. Der Auslandsnachrichtendienst der USA (NSA) und das FBI haben beide zugegeben, dass Russland eine beträchtliche Anzahl sensibler US-Infrastruktursysteme durchdrungen hat, um die Effizienz und Dokumentstruktur zu testen. Ich würde auch vermuten, um militärische Geheimnisse zu stehlen…

Lesen wir nun egal welche der wichtigsten Verteidigung und Internetsicherheitszeitschriften wie zum Beispiel Defense One oder Cyber Brief – und wir kommen zu einem wichtigen Ergebnis: Russlands Cyberkriegsführung beinhaltet nicht nur Aktivitäten wie zufällige Störungen oder peinliche Offenbarungen. Was Russland tut, ist das Verbinden von Cyberangriffen und Hacken mit seinen offenen Informationskriegsmethoden … Propaganda, verkleidet als Nachrichtenprogramme, Finanzierung von NGOs, etc., etc. … und die Koordination mit dem militärischen Einsatz des elektronischen Krieges. Durch das Zusammenwirken aller drei Methoden in einem integrierten Wirkungsmuster kann Moskau erreichen, was seine militärischen Theoretiker “reflexive Kontrolle” nennen – also die Wahrnehmung deines Gegners bis zu dem Punkt zu verzerren, dass er beginnt, unwissentlich falsche oder schädliche Reaktionen zu zeigen.

Und Russland hat einen deutlichen Vorteil im Internetbereich, weil es regelmäßig die Dienste von nicht-staatlichen Organisationen der Internetkriminalität in Anspruch nimmt, was ihre Rolle in Cyber-Angriffen maskiert. Dies ist, was die USA und andere nicht tun – das Engagieren von Proxy Cyber-Kriegern. Das heißt nicht, dass wir sie nie benutzen. Aber wie mir von Linda Nowak von Crowdstrike erklärt wurde:

“Das, was die Russen sagen, ist, dass sie diese kriminellen Organisationen zu ihren Partnern machen werden – sie werben sie für Cyberarbeit für den russischen Staat an. Der Kreml verspricht seinen kriminellen Partnern, dass er ein Auge zudrückt, wenn sie Banken berauben, den Handel im Westen stören und Geld stehlen, solange sie die Handlangerarbeiten für die russischen Geheimdienste und das Militär machen.”

Ein Moderator der NATO-Geheimdienste sagte, dass es derzeit mehr als eine Million russische Programmierer gibt, die sich mit Cyberkriminalität befassen. Diese Programmierer gehören zu 40 russischen Ringen der Internetkriminalität. Es ist unmöglich für die Vereinigten Staaten und ihre Partner dieses Niveau von Arbeitspotential mit Regierungsbehörden und Angestellten zu erreichen.

Hinweis: Crowdstrike ist an der Spitze der Bedrohungsanalyse und Kriesenbewältigung. Sie hatten die Codes und Techniken analysiert, die gegen die DNC, die nationale Organisation der Demokratischen Partei der USA, eingesetzt worden waren, und denen von früheren Angriffen auf das Weiße Haus und das Außenministerium ähnelten. Das führte letztendlich dazu, dass sie nicht einen, sondern zwei russische Eindringlinge aufdeckten, mit Namen, die wir alle in den Medien gehört haben: Cosy Bear, der vermutlich mit dem FSB verbunden ist, Russlands Antwort auf die CIA; Und Fancy Bear, der sich mit der GRU, dem russischen militärischen Geheimdienst, verbunden hatte. Die Analysten entschieden, dass es notwendig war, die Software auf jedem Computer an der DNC zu ersetzen. Bis das Netz sauber war, war die Geheimhaltung unerlässlich.

Und seien wir mal ganz ehrlich. Russische Spione warten natürlich nicht bis zum Sommer 2015, um die Vereinigten Staaten zu hacken. Vielmehr war im vergangenen Herbst der zwanzigste Jahrestag der weltweit ersten großen Kampagne von digitaler interstaatlicher Spionage. Im Jahr 1996, fünf Jahre nach dem Ende der UdSSR, begann das Pentagon hochvolumige Netzwerk-Sicherheitsbrüche durch Russland zu erkennen,. Die Kampagne war eine Erfassung geheimer Daten: Immer wenn die Eindringlinge aus Moskau ihren Weg in einen US-Regierungscomputer fanden, griffen sie ins Volle und stahlen Kopien von jeder Datei, die sie konnten.

1998, als das FBI die Hackkampagne Moonlight Maze benannte, ließen die Russen ausländische Computer Befehle ausführen und nutzten sie als das Zentrum ihrer Ausführungen. Zu einer Zeit, als eine DFÜ-Verbindung von 56 kbps mehr als ausreichend war, um das Beste aus Pets.com und AltaVista herauszubekommen, extrahierten russische Operatoren in einer einzigen Sitzung mehrere Gigabyte Daten von einem US Navy-Computer. Ohne es zu wissen, halfen dabei Proxy-Maschinen – darunter ein Navy-Supercomputer in Virginia Beach, ein Server in einer Londoner gemeinnützigen Organisation und ein Computerlabor in einer öffentlichen Bibliothek in Colorado. Diese Aktion wurde hunderte von Malen wiederholt. Schließlich stahlen die Russen das Äquivalent, wie eine Air Intelligence Agency später schätzte, “eines Stapels von gedrucktem Kopierpapier, der dreimal so hoch wie das Washington Monument wäre.”

Um dies alles zu verstehen und diesem “neuen Gesicht der Kriegsführung” die richtige Bedeutung beizumessen, hier zunächst ein bisschen Polemik und dann meine Cyber-Analyse.

Amerikanische Spion- und Strafverfolgungsbehörden glaubten alle, dass in den Wochen vor der US-Präsidentschaftswahl die russische Regierung Computerhacker eingesetzt hatte, um Chaos während der Kampagne zu säen. Aber sie hatten widersprüchliche Ansichten über die spezifischen Ziele dieser Aktionen. Letzte Woche präsentierten die Beamten der CIA den Gesetzgebern ein erstaunliches neues Urteil, das die Debatte auf den Kopf stellte: Russlands primäres Ziel der Einmischung, so sagten sie, sei gewesen, Donald J. Trump zum Sieg zu verhelfen.

Laut einiger amerikanischer Funktionäre, darunter auch solche, die das Schreiben der Agentur gelesen hatten, scheint die Schlussfolgerung von CIA. nicht das Produkt einer spezifischen neuen Ermittlung zu sein, die seit der Wahl druchgeführt wurde. Vielmehr sei es eine Analyse dessen, was viele für überwältigende Indizienbeweise halten, andere jedoch nur für Hinweise, die nicht geeignet dazu seien, ein Urteil zu untermauern – dass nämlich die Russen einen Daumen auf die Waage für Trump setzten und dann das gewünschte Ergebnis erhielten.

Es ist unklar, warum die CIA diese formale Bewertung nicht vor der Wahl herausgab, obwohl mehrere Funktionäre sagten, dass Teile daraus Präsident Obama in den täglichen Einsatzbesprechungen in den Wochen vor der Abstimmung zur Verfügung gestellt worden waren. Es wird gesagt, dass Obama nicht so erscheinen wollte, als ob er politisch zugunsten von Hillary Clinton handeln würde, und so rief er Kongressmitglieder dazu auf, sich mit dieser Beeinflussung zu beschäftigen. Die Demokraten waren bereit zu handeln, aber Mitch McConnell vertuschte. Er sagte, es sei “politisch”. Wow, eine große Überraschung! Und nach der Wahl ernennt Donald McConnells Frau zur Ministerin für Transport und leugnet allen russischen Faxen…

Aber die Schlussfolgerung, dass Moskau eine Operation zur Einsetzung des nächsten Präsidenten ausführte, ist eine der wichtigsten Analysen amerikanischer Spionageagenturen in Jahren. Und über die letzten 8 Jahre, in denen ich fast alles durch ein geopolitisches Prisma betrachtet habe, weiß ich, dass dieser Streit bis ins Tiefste die Realität der Nachrichtenanalyse aufdeckt: Urteile werden oft im Nebel der Ungewißheit gemacht, manchmal basieren sie auf der Zusammenstellung von Scherben eines Mosaiks, welche nicht ein vollständiges Bild zeigen und sie können immer von menschlichen Vorurteilen betroffen sein. Und die Wahrheit ist immer das erste Opfer der emotionalen Reaktion vieler Amerikaner.

Und nachdem ich dies alles durchlebt habe, kann ich nicht umhin, die Analogie zum Watergate-Einbruch im Juni 1972 zu sehen. Die Medien ignorierten die Nachrichten (mit Ausnahme der sorgfältigen Berichterstattung durch die Washington Post). Die Wahl wurde abgehalten und Nixon gewann. Später musste er zurücktreten wegen der Geschichte, die Monate vor der Wahl losgebrochen war.

Und nun: „Russlandgate“!!

Wenn wir zurückschauen auf die Ära der Sowjetunion, war für die KGB, den Vorgänger der SVR und der FSB (die Organisationen, in denen Putin seinen Aufstieg hatte), die USA der Hauptfeind. Nach dem Zweiten Weltkrieg sind wir der Hauptfeind gewesen, und wir waren weiterhin der Hauptfeind durch den Kalten Krieg hindurch und das noch bis heute. Wir haben es in den 90er und 2000er Jahren gesehen. Wir sind der Hauptfeind und wir sind der größte Rivale im Einfluss auf die Welt. Also für mich ist nichts von dem unerwartet, was passiert ist.

Einer der Schwerpunkte diesen Herbst in einem Nachfolgetreffen der Münchener Sicherheitskonferenz (die Hauptveranstaltung ist im Februar mit Folgetreffen im September und November) war, dass Russland in Spionageangelegenheiten äußerst geduldig ist, mehr als seine amerikanischen Kollegen. Rob Richer, ehemaliger stellvertretender CIA Operationsleiter nach seiner Tätigkeit als Chef der Russlandabteilung, stellte fest, dass sie in dieser Phase, von 1995 bis 1998, Russlands langfristige Durchdringungen der CIA, FBI, der NSA und des US-Militärs aufdeckten. Es gibt zahlreiche Bücher zu dieser Zeit. Reicher bemerkte, dass einige der Agenten im Laufe der Zeit immer wieder eingesetzt wurden. Die Russen haben kein Problem damit, auf ein Ziel in fünf oder zehn Jahren hinzuarbeiten. Die US-Regierung neigt dazu, die Dinge in einem zwei bis drei Jahresrhythmus zu betrachten.

Richer gab dieses Beispiel: ein CIA-Beamte kommt zu einem neuen Standort. Seine Aufgabe ist es, Spione zu rekrutieren. Er rekrutiert sie. Dort bekommt er seine Anerkennung. Er übergibt die Verantwortung für sie jemand anderem. Der mit dem Spion zusammenarbeitet, erhält nicht so viel Anerkennung wie die Person, die den Spion rekrutiert hat. So ist die CIA ständig dabei, Menschen weiterzuleiten und neue kurzfristige Gewinne zu machen. Währenddessen hat bei den Russen eine Person die Verantwortung für einen Spion während eines Zeitraum von 10, 12, 15 Jahren. Die CIA Leute stoßen immer und immer wieder auf den gleichen.

Aber dieser “Kurzzeitgedanke” ist so stark in der amerikanischer Kultur verhaftet. Amerikaner leben in politischen- und in Einsatzzyklen. Alle vier bis acht Jahre haben wir einen neuen Präsidenten. Wenn wir uns den Kongress anschauen, den Senat, die Geheimdienste. Es gibt eine hohe Fluktuation. Und bei der CIA bekommt man in jeder Legislaturperiode einen neuen Chef- mit einer jeweils anderen Agenda.

Die Russen setzen jemanden für mehr als ein Jahrzehnt an die Spitze des Geheimdienstes.

Ja, Technologie und die Fähigkeit, das Netz zu manipulieren und Hackerfahrung zu entwickeln – das ist die moderne Geschichte der letzten drei, vier Jahre. Das hat das Spiel völlig verändert. Aber was haben wir getan? Die westliche Nachrichtendienst-Gemeinschaft verbrauchte Milliarden, um alle auszuspionieren, während Russland fokusiert blieb. Der Westen verwandelte sich in das, was er zuvor verachtete und fürchtete (einen Überwachungsstaat), während Rußland sich darauf konzentrierte, sich zu organisieren: Es entwickelte seine menschlichen Nachrichten-Vermögenswerte, seine gezielte Internet-Operationsfähigkeit, prahlte mit seinen hochentwickelten Waffensystemen in Syrien, etc.

Und Putin verwendet brillant die alten und neuen Formen der Propaganda, um politische Spaltungen zu nutzen. Das führende Element hier ist RT (Russia Today), das nicht nur eine der am meisten gesehenen (und stark subventionierten) globalen Quellen der staatlichen Fernsehpropaganda ist (mit behauptetermaßen wöchentlich 70 Millionen und 35 Millionen Zuschauern täglich), sondern auch eine riesige Medienmaschine. Der verborgene Einfluss liegt hier in einem enormen Netzwerk russischer Provokateure – Agenten, die bezahlt weden, um Desinformation und russische Propagandaansichten zu verbreiten, indem sie sich als authentische und spontane Kommentatoren ausgeben.

Wir machen immer und immer und immer wieder den Fehler, Rußland so zu behandeln, als wäre es rückständig. Russland will eine gleichgroße Weltmacht sein wie die USA, wenn nicht die Weltmacht. Putin denkt in vielerlei Hinsicht wie ein Zar. Er will seine Autorität. Er will seine Kontrolle. Also setzte er sich das Ziel, in der Lage zu sein, die Dinge in den Vereinigten Staaten zu beeinflussen, ob nun durch Politik, durch Firmen, die Lobby machen-oder durch Geschäftsabschlüsse.

Schauen wir uns Syrien an. Macht sich Putin wirklich Sorgen um Syrien? Natürlich nicht. Interessiert es ihn, ein Hauptdarsteller im Nahen Osten zu sein und zu zeigen, dass er die Macht hat, die USA zurückzudrängen? Ja natürlich! Und das ist es, was er getan hat. Werfen wir einen Blick auf die Ukraine. Dies ist mehr eine Frage der Politik der Präsenz und des Einflusses, als der politischen Behandlung von dem, was tatsächlich passiert.

Und wir sollten nicht den “Angstfaktor” vergessen. Seit sich im ehemaligen Jugoslawien im Jahr 2000, in Georgien im Jahr 2003 und in der Ukraine im Zeitraum von 2004 bis 2005 enorme Massen der Bevölkerung in den Farbrevolutionen erhoben, um gegen Wahlbetrug zu protestieren und einen Übergang vom Autoritarismus zur Demokratie herbeizuführen, hat sich Putin so verhalten, als ob er besessen von der Angst sei, dass sich der Virus der demokratischen Mobilisierung nach Russland selbst ausbreiten könnte. Er war auch nicht bereit, den “Verlust” wichtiger Teile der ehemaligen Sowjetunion, wie Georgien und der Ukraine, an eine mögliche Allianzstruktur des Westen zu dulden.

Die USA sind jetzt einen Schritt zurück … weit zurück. Sie müssen nun ihre Nachrichtenermittlung über die Absichten der Akteure beschleunigen. Diese Art der Geheiminformation zu sammeln, ist die härteste. Sie müssen aktive Agenten einstellen, die Informationen über die feindlichen Absichten gegen Amerika sammeln. Seit dem 11. September steht der Kampf gegen den Terrorismus im Fokus. Wir haben Afghanistan mit Agenten überschwemmt, dann ihre Zahl reduziert. Wir überschwemmen den Irak mit Agenten und reduzieren ihre Zahl dannn auch. ALLES wurde durch das, was im Nahen Osten geschehen war, gefärbt. Rußland war vor allem für die gegenwärtige Verwaltung ein unwichtigeres Anliegen, weil die Regierung nicht über starke Beziehungen zu Moskau verfügte. Sie hatte keinen politischen Dialog mit den Russen. Also schoben sie es mehr oder weniger beiseite und machten sich Sorgen um die Dinge, die Amerikaner töten würden. Und die Sache, die Amerikaner tötet, ist derTerrorismus….

Präsidententiefsinn und Lähmung

Trotz all der Information über Cyber-Attacken, die Obama hatte, weigerte er sich standhaft, Rußland öffentlich als Täter zu bezeichnen, zum Teil aus Angst, einen Konflikt zu entfachen und andererseits aus Ungewissheit darüber, wie man auf solche Angriffe antworten kann. Der absurdeste Teil seiner Begründung, wie in der New York Times berichtet wurde, war, dass er besorgt war, dass eine Beschuldigung der Russen und eine entschiedene Haltung gegen sie, den derzeitigen diplomatischen Bemühungen von John Kerry schaden könnten, eine Zusammenarbeit mit den Russen in Syrien zu vereinbaren. Und das, obwohl alle jüngsten diplomatischen Gespräche mit ihnen über Syrien eine Farce gewesen waren. Die gleichen Funktionäre, die über dieses Thema berichtete hatten, wiesen darauf hin, dass Obama “Angst” vor zusätzlichen Cyber-Attacken von Putin und vor zusätzlichen militärischen Beunruhigungen im Schwarzen Meer und in der Ostsee, sowie vor weiteren Aggression in Osteuropa hatte.

Ja, unglaublicherweise stellte Obama sich vor, dass, wenn er ein Auge bei den nationalen amerikanischen Wahlen zudrücken würde, dies irgendwie einen russischen Kompromiss auf andere Fronten hervorrufen würde. Das war für einige seines Teams frustrierend. Brian Frydenborg, der für den russischen Rat für internationale Angelegenheiten schreibt, schrieb einen brillantes Beitrag zu diesem Aspekt in einem blog:

“Ich erinnere mich an die Szene in “Der Herr der Ringe: Die zwei Türme”, als die Helden versuchen, Théoden, den König von Rohan, zu überzeugen, für sein Volk gegen die Desinformation und Aggression von Saruman einzutreten; Théoden antwortet, indem er sagt: “Ich werde keinen offenen Krieg riskieren”, woraufhin Aragorn meint: “Offener Krieg bedroht Euch, ob Ihr es riskieren wollt oder nicht”. In der realen Welt spielte Obama die Rolle eines Théoden mit seiner Leugnungshaltung.”

Für das relativ schwächere Russland, das es mit der mächtigsten Nation der Welt aufgenommen hatte, war eine Tatsache vom Wahlergebnis unabhängig: Putin hatte bereits gewonnen: Er nahm sich die Maxime von Clausewitz zu Herzen, dass “Krieg die Fortsetzung der Politik oder Politik mit anderen Mitteln ist”. Etwas, das Obama augenscheinlich nicht einkalkuliert hat. Putin hatte WikiLeaks (und im gleichen Schritt die unwissenden US-Medien) sozusagen bewaffnet gegen Clinton, die Demokratische Partei, den US-Wahlprozess und die amerikanische Demokratie selbst.

Das ist das neue Gesicht der Kriegsführung, in dem die Grenzen zwischen Politik und Krieg ausgelöscht werden und in der Russland dominiert und allen voraus ist. Das sollte uns alle erschrecken! Jedoch werde ich nicht schreiben, dass dies ein tödlicher Schlag für die USA oder den Westen ist, aber es ist ein schmerzlicher. Und dass die öffentlichen- und Nachrichtenmedien dies nicht zu entdecken oder zu erkennen scheinen, geschweige denn zu verstehen oder angemessen zu reagieren, macht es umso gefährlicher und um so eher kann es wieder… und wieder passieren.

Wie ich letzte Woche schrieb, ist dies ein Teil eines größeren russischen Krieges gegen den Westen, der immer unverschämter wird: Bis dieses Jahr waren Syrien und die Ukraine die eindrucksvollsten Mittelpunkte der russischen Desinformationskampagnen. Doch dann kam Trumps Wahl. Und nun hat in dieser Woche das russische Werkzeug WikiLeaks seine Macht auch gegen Angela Merkel und ihre Partei in Deutschland, die weit mehr Einmischung bei den nationalen Wahlen im Jahr 2017 befürchtet, bereits entfesselt. Auch in IItalien war die russische Propaganda aktiv bei der Unterstützung der rechten Parteien, was zu einer schmerzhaften Niederlage für den zentristischen Pro-EU-Führer und seine Partei führte. Darüber hinaus haben die drei benachbarten baltischen Staaten Russlands, Estland, Lettland und Litauen – die bereits starken russischen Desinformationsoperationen unterliegen – seit der U.S.-Wahl eine deutliche Zunahme der russischen Desinformation gesehen und viele fürchten das, was als nächstes kommen wird.

Es ist eine ernste Bedrohung. Putin will die USA, die EU und die NATO in dem Maße schwächen, dass sie in internationalen Angelegenheiten nicht mehr den Ton angeben können, ohne seine Zustimmung zu haben. Da die westlichen Regierungen mit ihren Demokratien gewöhnlich nicht auf solch starke Herausforderungen vorbereitet sind, sind sie anfällig für die Waffen des Zweifels, die Putin einsetzt, vor allem den Eindruck, dass es keine unbestreitbaren Tatsachen gibt, dass alles wahr sein könnte und dass alles bereits kompromittiert ist – oder sein könnte. Da Vertrauen das Fundament der Demokratie ist, bedroht dies die soziale Stabilität im Westen.

UND WAS MACHEN NUN DIE USA?

Von allen Dokumenten, die Edward Snowden durchsickern ließ, waren diejenigen am interessantesten, in denen ausführlich dargelegt wurde, wie die US-Regierung ein enormes Arsenal an Cyberpotential aufbaute und sie manchmal benutzte. Im Jahr 2013 berichtete die Washington Post nach Snowden-Angaben, dass die US-Regierung im Jahr 2011 231 offensive Cyber-Operationen durchgeführt habe, von denen keiner auch nur in die Nähe des nun berühmten “Stuxnet-Level” -Angriffs kam.

Zugegeben, viele dieser Snowden-Dokumente sind veraltet. Aber die meisten, mit denen ich spreche, sagen, dass die USA das mächtigste Cyber-Arsenal der Welt haben, wie sie am Beispiel des nordkoreanischen Internet-Zusammenbruchs im Dezember 2014 belegen, als das Internet der Nation 12 Stunden zusammengebrochen blieb, nachdem nur wenige Tage vorher das Weiße Haus Sony für den Hackangriff auf Pyongyang verantwortlich gemacht hatte.

Und viele erzählen mir von einer Cyber-Waffe, die eine “Kapazität” auf diesem Gebiet genannt wird, die ein bösartiger Code ist, der einen Fehler in einer feindlichen Software ausnutzt. Das Ziel dabei ist, Computer, Informationssysteme, Netzwerke oder physische Infrastrukturen, die von Computersystemen gesteuert werden, zu manipulieren, zu stören oder zu zerstören. Ein Angreifer könnte eine Cyber-Waffe benutzen, um die Finanzsysteme oder die elektrischen Systeme eines anderen Landes zu sabotieren. Die meisten glauben, dass die U.S. auf diesem Gebiet hervorragend ist.

Aber die Enthüllungen von Snowden offenbarten auch das Dilemma in internen Regierungsgesprächen: Wir haben einen aktuellen Zustand der Dinge, der extrem unbeständig und instabil ist, weil ein Cyberkrieg ziemlich schnell eskalieren könnte. Im Moment sagen Cyber-Experten, die Welt hängt an einem dünnen Faden des Cyberfriedens. Trotz aller Diebstähle und Hackattacken führt niemand offene Angriffe auf Infrastrukturen und Vermögenswerte durch. Aber sie sagen auch, diese relative Stabilität maskiere nur die zugrundeliegenden Bedrohungen in der Cyberwelt. Brandon Valeriano, Dozent an der Universität Glasgow, der sich auf Cyber-Konflikte spezialisiert und ein Quell von Informationen ist, sagt, dass wir in einem kalten Krieg und nicht in einem Frieden seien. Wenn man diesen Zustand der Welt auf einem Bild darstellen wollte, würden sich auf der Oberfläche die Menschen die Hände schütteln, aber unter Wasser würden sie sich wie verrückt treten. Im Internet ist so viel los, aber für die meisten Menschen ist dies unsichtbar.

Ok, es scheint, dass wir in der Verteidigung grottenschlecht sind. Aber die USA haben die modernste offensive Cyber-Fähigkeit auf dem Planeten. Sie zögern, einen Vergeltungsschlag zu führen, aus Angst, einen gefährlichen, totalen globalen Cyber-Konflikt auszulösen. Aber es ist klar, dass die USA etwas tun müssen, um Putin zu zeigen, dass es zwei sind, die dieses Spiel spielen können. Man würde denken, dass als eine Option in Frage käme, ihn wegen seines vermeintlichen persönlichen Reichtums zu outen, mit Details über alle seine Häuser, Eigentum und Hartgeld. Oder man könnte das Internet an wichtigen staatlichen oder persönlichen Einrichtungen oder Wohnungen abschalten. Was die USA wahrscheinlich nicht tun werden, ist, einen schwächenden Angriff zu starten, wie das vorübergehende Ausschalten des Moskauer Stromnetzes. Das würde über das Maß des bloßen Schadens hinausgehen und die Gefahr des “Auge-um-Auge” Krieges heraufbeschwören.

Fazit: Wenn ein großer Cyber-Vorfall in den USA aufgetreten würde – einer, der die Amerikaner tatsächlich verletzt oder sogar tötet – würde die Öffentlichkeit schnell einige Antworten und wahrscheinlich einen Plan für Verteidigung und Vergeltung haben wollen. In Ermangelung spezifischer Regeln des Agierens ist vielen Fachleuten klar, was an diesem Punkt geschehen wird: Wir werden improvisieren. Bis dahin treten wir, wie Brandon Valeriano sagt, unter dem Wasser weiterhin wie verrückt.

Ursprüngliche Übersetzung ansehen

One Reply to “DAS LANGE LESEN: die Chinesen verletzen die Datensicherheit einer US-amerikanischen Rechtsanwaltskanzlei, die Russen hacken den amerikanischen politischen Prozess… oh, die Politik des Cyberkrieges”