For the English version click here

Pour la version française cliquez ici

Dies wird eine Serie an Beiträgen über das Cybersicherheitsforum, das Ende Januar 2017 endete

15 Februar 2017 – Vor fünfeinhalb Jahren — im Herbst 2011 — hörte ich bei einer Konferenz zum Thema „Macht“ an der Johns Hopkins University School of Advanced International Studies in Washington, D.C. eine Grundsatzrede von Joseph Nye.

Nyes Theorien zur „weichen“ und „smarten“ Macht (Soft Power und Smart Power) müssen im Bereich der internationalen Beziehungen nicht mehr vorgestellt werden. Niemand hat die sich immer weiterentwickelnde Auffassung von Macht in einer neuen Welt mit nichtstaatlichen Akteuren, schwachen staatlichen Akteuren und Schwellenländern besser thematisiert. Sein damals neuestes Buch „The Future of Power“ war im selben Jahr erschienen. Wie immer akribisch recherchiert und enorm detailreich. Sein Mantra.

Seine Kommentare trafen einen Nerv und veranlassten mich dazu, eine vollständige Untersuchung zu den Themen Cyberkrieg und Cybersicherheit zu starten. In seiner Rede erwähnte er, dass es in diesem Jahrhundert zwei Arten von Machtverschiebungen gibt: den Machtwechsel und die Machtstreuung. Der Machtwechsel von einem dominanten Staat zu einem anderen ist ein bekanntes historisches Ereignis, die Machtstreuung dagegen ist ein neuerer Prozess. Das Problem aller Staaten im heutigen globalen Informationszeitalter ist, dass mehr Dinge außerhalb des Einflussbereichs selbst der mächtigsten Staaten geschehen:

„Die Verbreitung von Informationen ist genauso ein Grund für Nichtpolarität wie die Verbreitung von Waffen. Wir sind mit immer mehr Risiken, Bedrohungen und Herausforderungen konfrontiert, die Menschen in einem Land betreffen, die aber hauptsächlich oder gänzlich aus anderen Ländern kommen … Finanzkrise, organisiertes Verbrechen, Massenmigration, Erderwärmung, Pandemien und internationaler Terrorismus, um nur einige zu nennen.“

Wenn wir heute unsere Welt betrachten, liegt einer der Hauptgründe für so viele Schwierigkeiten darin, dass die Macht sowohl vertikal als auch horizontal gestreut ist. Wir haben weniger eine Welt mit vielen Polen als eine Welt ohne Pole. Und viele Beobachter haben in diesem Trend den Niedergang des souveränen Staates erkannt, der seit dem Westfälischen Frieden im Jahr 1648 die dominante globale Institution war.

Aber der wirkliche Sprengsatz in Nyes Präsentation war: die Informationsrevolution – die rapiden technologischen Fortschritte bei Computern, Kommunikation und Software, die zu dramatischen Kostenrückgängen bei der Erstellung, Verarbeitung und Übertragung von sowie bei der Suche nach Informationen geführt haben – werden bürokratische Hierarchien abflachen und sie durch Netzwerk-Organisationen ersetzen. Immer mehr Regierungsfunktionen werden von privaten Märkten und von gemeinnützigen Organisationen übernommen werden. Ein viel größerer Teil der Bevölkerung sowohl in als auch zwischen den Ländern wird Zugang zu jener Macht haben, die durch Informationen entsteht. Regierungen waren immer besorgt über den Informationsfluss und die Kontrolle von Informationen, und die aktuelle Periode ist nicht die erste, die von dramatischen Veränderungen stark betroffen ist.

Und von der damit verbundenen Gefahr. Er glaubte, dass der frühere „einfache Traum“ – dass die Schnelligkeit und das Ausmaß der Kommunikation Grenzen zwischen Gesellschaften und einzelnen Personen niederreißen und eine so große Transparenz bieten würden – NICHT Wirklichkeit werden würde. Ganz im Gegenteil: Cybervernetzte Transparenz und fehlende Privatsphäre werden sich in eine Welt ohne Grenzen oder Ordnung hineintreiben und uns zwingen, durch Krisen zu schlittern, ohne sie zu verstehen. Ihr Hauptziel: die USA.

Haargenau, Herr Nye.

Wie ich schon früher geschrieben habe, ist kein Land auch nur annähernd so fortgeschritten wie die USA darin, die Macht von Computernetzwerken zu nutzen, um Wissen zu schaffen und zu teilen, Wirtschaftsgüter zu produzieren, die Computerinfrastruktur einschließlich Telekommunikations- und Drahtlosnetzwerken von Privaten und Regierungen zu vernetzen, alle Arten von Technologien als Träger von Daten und Multimedia-Kommunikation zu nutzen und Systeme aller Art für Energieverteilung, Transport, Produktion etc. zu steuern … Und so wurden die USA zum angreifbarsten Technologie-Ökosystem für jene, die öffentliches und privates Vermögen stehlen, korrumpieren, schädigen und zerstören können, und all das in einer oft als unbegreiflich empfundenen Geschwindigkeit.

Und Europa scheint sich einem knappen zweiten Platz zu nähern.

Im Lauf der Geschichte entwickelte sich technologischer Wandel zumeist über Jahrzehnte und Jahrhunderte mit schrittweisen Fortschritten, die bestehende Technologien perfektionierten und kombinierten. Selbst radikale Innovationen konnten mit der Zeit in frühere taktische und strategische Doktrinen eingebaut werden: Panzer wurden anhand von Beispielen aus Jahrhunderten der Kavallerie betrachtet, Flugzeuge konnten als eine andere Form von Artillerie konzipiert werden, Kriegsschiffe als mobile Festungen und Flugzeugträger als Start- und Landebahnen. Trotz der Steigerung ihrer Zerstörungskraft sind sogar Atomwaffen in mancher Hinsicht eine Extrapolation früherer Erfahrungen.

Was in dieser aktuellen Ära neu ist, sind die Geschwindigkeit, mit der sich die Rechenleistung verändert, und die Ausweitung von Informationstechnologie in jede Sphäre des Daseins. Cyberspace — ein erst in den 1980er-Jahren geprägtes Wort — hat den physischen Raum kolonisiert und beginnt, zumindest in den großen urbanen Zentren, damit zu verschmelzen. Die Kommunikation darin, und zwischen seinen sich exponentiell vermehrenden Knotenpunkten, ist fast verzögerungsfrei. Während Aufgaben, die vor einer Generation vorwiegend per Hand oder auf Papier stattfanden — Lesen, Einkaufen, Bildung, Freundschaft, industrielle und wissenschaftliche Forschung, politische Kampagnen, Finanzen, Führung von Regierungsakten, Überwachung, militärische Strategie — durch das Computerreich gefiltert werden, werden menschliche Aktivitäten zunehmend „datifiziert“ und Teil eines einzigen „quantifizierbaren, analysierbaren“ Systems.

FIC 2017

Deshalb ist es so wichtig, Veranstaltungen wie das Internationale Cybersicherheitsforum zu besuchen: um mehr über Cybertechnologie, Cyberkriegsführung und Cybersicherheit zu erfahren; eine Gelegenheit, die wichtigsten Player im Bereich Cybersicherheit kennenzulernen und eine Bestandsaufnahme von Tendenzen und Trends bei Cyberattacken und besonders von Lösungen zu machen, in einer Zeit, in der dieses Problem so entscheidend und immer allgemeiner wird … und außerdem ein wesentlicher wirtschaftlicher Aspekt wird.

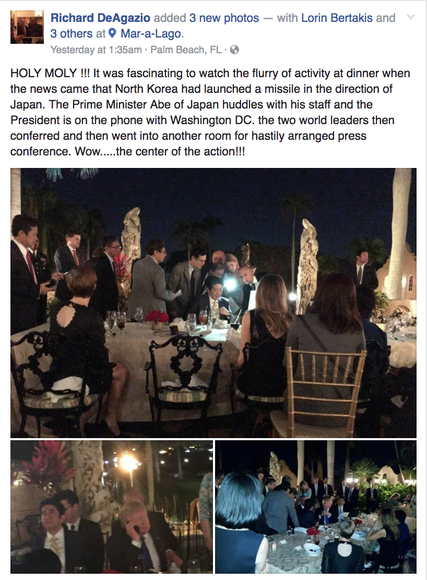

Und es ist wichtig, damit Sie Sicherheitsdebakel wie die Ereignisse im Umfeld des „Nationale-Sicherheit-als-Theater“ der Trump-Regierung verstehen können.

Offizielle Antwort des Weißen Hauses: „Herr Trump und Herr Abe hatten kein als vertraulich eingestuftes Material auf der Terrasse des Ferienresorts begutachtet.“

Darum geht es nicht. Wie ich dieses Jahr auf dem FIC gelernt habe, waren diese als Taschenlampen verwendeten Mobiltelefone schon oft ein Problem: Wenn eines von ihnen von einer ausländischen Macht gehackt worden wäre, hätte die Kamera des Telefons einen Blick auf die Dokumente gewähren können. Und angesichts der Tatsache, dass die Nachrichtendienste inzwischen wissen, dass Trumps Club von elektronischer Überwachung „getrollt“ wird …

Außerdem könnten die zwei Staatsführer als vertraulich eingestufte Dokumente in Hörweite von Kellnern und Gastwirten des Clubs besprochen haben. Besprechungen darüber, wie man auf internationale Vorfälle mit Gegnern wie Nordkorea reagieren soll, werden fast immer an Orten mit High-Tech-Abhörschutz durchgeführt, etwa im Kontrollraum des Weißen Hauses. Was für eine großartige und erstaunlich einfache Art für Analysten ausländischer Geheimdienste, die Kapazitäten und Wirksamkeit einer Reaktion der Exekutivgewalt im Land zu beurteilen. Sie werden sich die Modelle der Telefone, die anwesenden Berater, die auffallende Abwesenheit von Militärpersonal notieren. Vielleicht waren auch ein oder zwei Auslandskorrespondenten oder Ausländer dort, die vor der Jahreszeit geflüchtet sind. Und ich frage mich, wer in den letzten paar Wochen Trumps exklusivem Club beigetreten ist. Für 200.000 $ kann jede Regierung Agenten schicken, die dem amerikanischen Präsidenten dabei zusehen können, wie er höchst vertrauliche Angelegenheiten in einem Restaurant führt. Ein gutes Geschäft!

In dieser Serie zum FIC werden wir unter anderem folgende Themen diskutieren:

– Das individuelle digitale Umfeld: Was soll ein angeschlossener User tun?

– Kann Bewusstseinsbildung effektiv durchgeführt werden?

– Annehmen der Cloud: Sind vollständige Sicherheit und vollständiges Vertrauen möglich?

– Automatisierung, künstliche Intelligenz und die Orchestrierung der Vorfallreaktion

– Oh, der Produktivitätskrieg: der tägliche Kampf zwischen Funktionen und Sicherheit in der mobilen Welt

– Verwendung maschinellen Lernens für die nächste Generation der Cyberverteidigung

– Wie Malware wie Mirai nicht nur hunderttausende IoT-Geräte, Router und andere Geräte kapern kann, sondern jetzt auch in der Lage ist, Windows-Systeme zu infizieren

– Wie von Staaten gesponserte Hacker versuchen, E-Mail-Passwörter von prominenten Journalisten weltweit zu stehlen, eine weitere Phase des Diebstahls von E-Mail-Inhalten, die dann als Waffen gegen ihre User verwendet werden

– Wie all diese Komplexität dadurch erschwert wird, dass es einfacher ist, Cyberattacken zu initiieren, als sich gegen sie zu verteidigen, was eine offensive Einseitigkeit bei der Konstruktion neuer Kapazitäten gefördert hat

Jeder Teil der Serie wird ein zum Thema passendes Video-Interview enthalten, unter anderem mit:

- John Frank, Vizepräsident für EU-Regierungsbeziehungen bei Microsoft

- David Grout, Technischer Leiter bei FireEye

- Oberst Nicolas Duvinage, Vorstand des Nationalen Cybercrime-Centers in Frankreich

- Oliver Grall, Gebietsverkaufsleiter bei MSAB

- Marcus Klische, Sicherheitsberater bei BlackBerry

- Nuvin Goonmeter, Leitender Direktor für Cybersicherheit bei EY

- Chardy N’Diki, Regionalverkaufsleiter bei Centrify

- Frederic Dru, Spezialist Mobile Verkäufe bei Check Point Software

ANMERKUNG: Manche Interviews wurden auf Englisch durchgeführt und manche auf Französisch, aber jedes wurde mit Untertitel in der jeweils anderen Sprache versehen.

Um einen schnellen Eindruck von der Veranstaltung zu bekommen ….

Vom International Cybersecurity Forum in Lille, Frankreich: Bildungsseminare, technische Demonstrationen, Lösungsworkshops, Start-up-Plätze, Networking-Cafes, Labore, defensive Cyber-Warfare-Wettbewerbe und vieles mehr. Hier ist ein kurzer Blick auf FIC 2017:

Alteingesessene Leser meines Blogs kennen bereits meinen Schreibstil. Ich versuche, dem Vorbild der britischen Magazin-Tradition eines wöchentlichen Tagebuchs zu folgen – themenbezogen, aber ein wenig distanziert davon, persönlich ebenso wie politisch, eher im Gesprächston als förmlich.

Wie immer: Wenn Sie Fragen oder Kommentare haben, kontaktieren Sie uns über unser Betriebszentrum in Paris unter [email protected]

Wir hoffen, die Serie gefällt Ihnen.